Конфигурираме сървърната и клиентската част на OpenVPN на Windows

OpenVPN е една от опциите VPN (виртуална частна мрежа или частна виртуална мрежа), които позволяват прехвърляне на данни по специално създаден криптиран канал. По този начин можете да свържете два компютъра или да изградите централизирана мрежа със сървър и няколко клиенти. В тази статия ще научим как да създадем такъв сървър и да го конфигурираме.

съдържание

Конфигуриране на OpenVPN сървър

Както бе споменато по-горе, използвайки въпросната технология, можем да предаваме информация чрез защитен комуникационен канал. Това може да бъде споделяне на файлове или защитен достъп до Интернет чрез сървър, който е общ шлюз. За да го създадете, не се нуждаем от допълнително оборудване и специални познания - всичко се прави на компютъра, който планирате да използвате като VPN сървър.

За по-нататъшна работа ще трябва да конфигурирате клиентската страна на машините на мрежовите потребители. Цялата работа се свежда до създаването на ключове и сертификати, които след това се прехвърлят на клиенти. Тези файлове ви позволяват да получите IP адрес, когато се свързвате със сървъра и да създадете кодирания канал, споменат по-горе. Цялата информация, предавана чрез нея, може да бъде прочетена само с ключ. Тази функция може значително да подобри сигурността и да осигури цялост на данните.

Инсталиране на OpenVPN на сървърната машина

Инсталацията е стандартна процедура с някои нюанси, които ще обсъдим по-подробно.

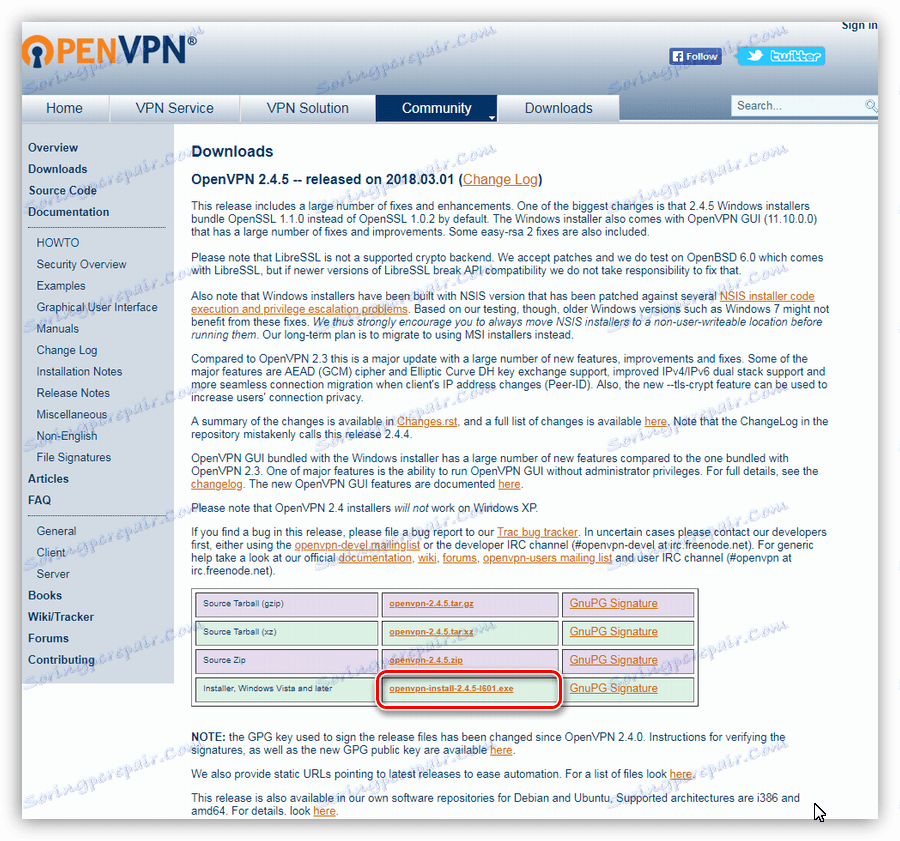

- Първата стъпка е да изтеглите програмата от връзката по-долу.

![Изтегляне на програмата OpenVPN от официалния сайт за разработчици]()

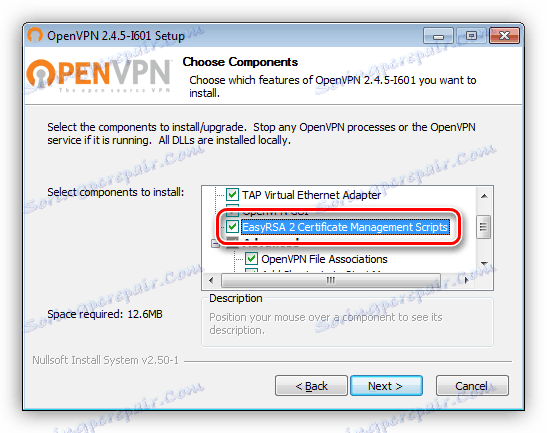

- След това стартирайте инсталатора и стигнете до прозореца за избор на компоненти. Тук ще трябва да поставите чек близо до елемента, наречен "EasyRSA" , който ще ни позволи да създаваме файлове на сертификати и ключове, както и да ги управляваме.

![Избор на компонент за управление на сертификати при инсталиране на програмата OpenVPN]()

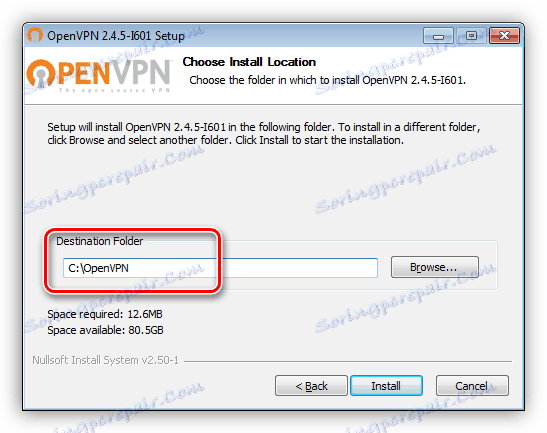

- Следващата стъпка е изборът на място за инсталацията. За удобство ще поставим програмата в корена на системния диск C:. За да направите това, просто премахнете излишъка. Тя трябва да работи

C:OpenVPN![Изборът на пространство на твърдия диск за инсталиране на програмата OpenVPN]()

Правим това, за да избегнем провал при изпълнение на скриптове, тъй като не се допускат празнини в пътя. Можете, разбира се, да ги вземете в кавички, но вниманието може да не успее и намирането на грешки в кода не е лесно.

- След всички настройки, инсталирайте програмата в нормален режим.

Конфигуриране на сървърната страна

Когато извършвате следните действия, трябва да сте колкото е възможно по-внимателни. Всички недостатъци ще доведат до невъзможност на сървъра. Друго предварително условие - вашият акаунт трябва да има администраторски права.

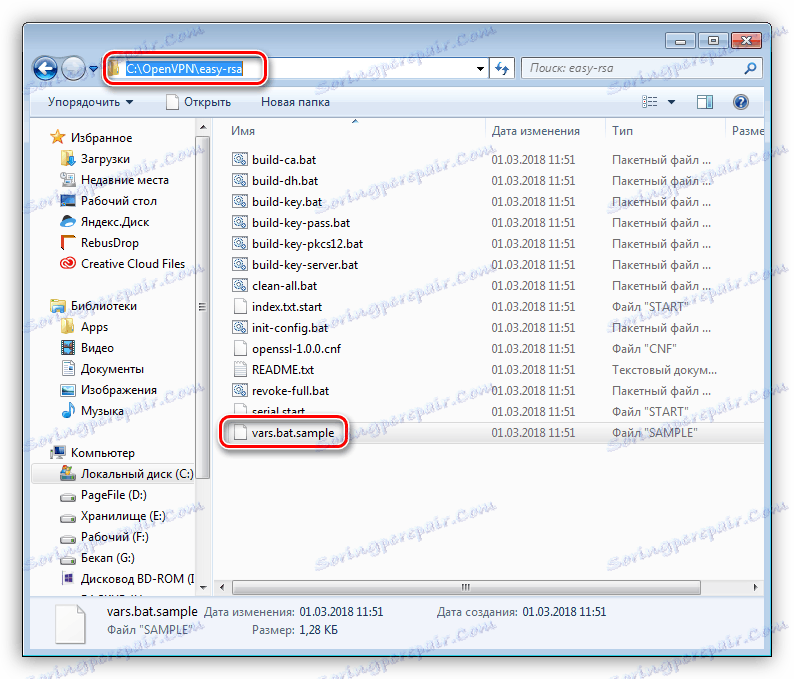

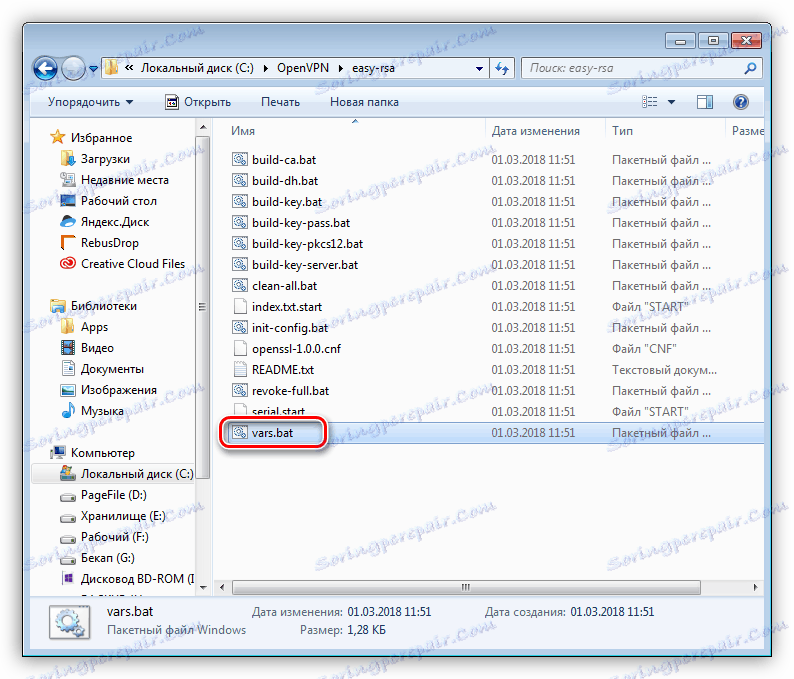

- Отиваме в каталога "easy-rsa" , който в нашия случай се намира на адрес

C:OpenVPNeasy-rsaНамерете файла vars.bat.sample .

![Отидете в папката easy-rsa, за да конфигурирате OpenVPN сървъра]()

Преименувайте го на vars.bat (изтрийте думата "проба" с точка).

![Преименуване на файл на скрипт, за да настроите OpenVPN сървър]()

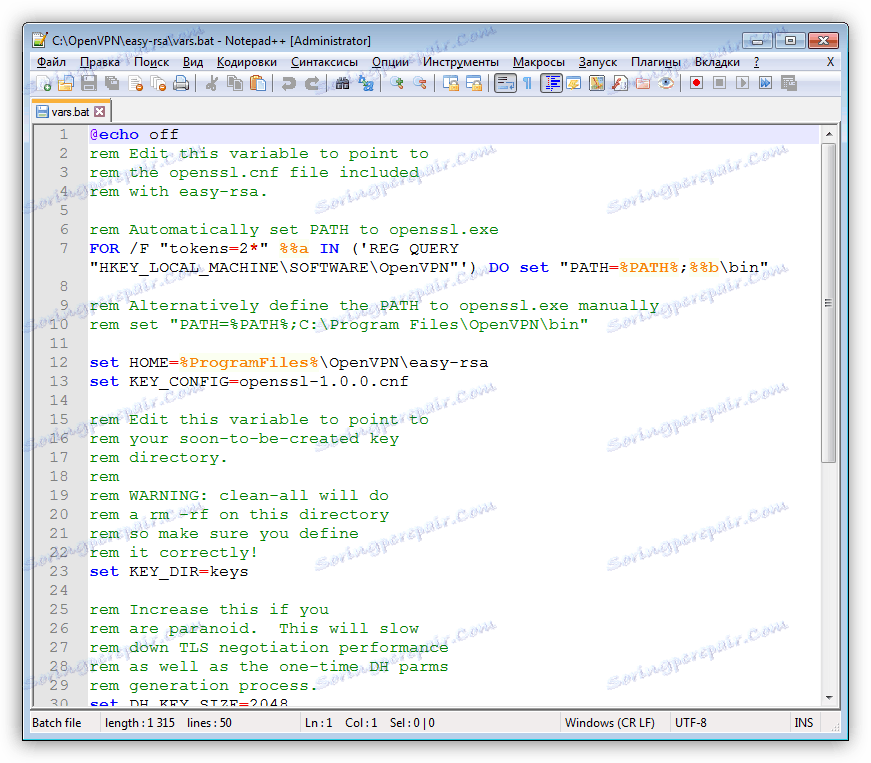

Отворете този файл в редактора Бележник ++ , Това е важно, тъй като това е този ноутбук, който ви позволява правилно да редактирате и запазвате кодове, което помага да се избегнат грешки при изпълнение на тях.

![Отваряне на скрипт файл в програмата Notepad ++ за създаване на OpenVPN сървър]()

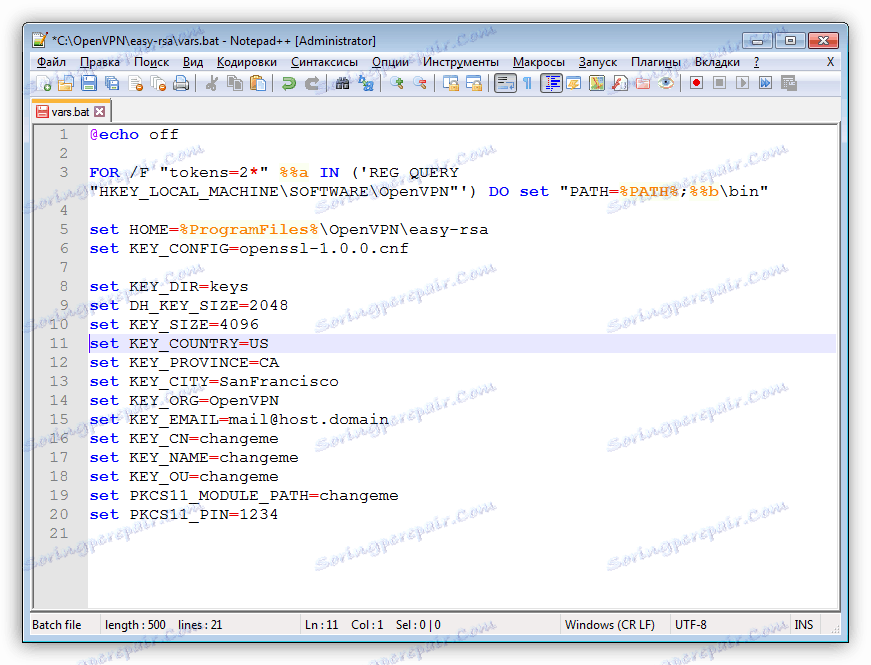

- На първо място, изтрийте всички коментари, отбелязани в зелено - те само ще ни възпрепятстват. Получаваме следното:

![Премахване на коментари от скрипта, за да конфигурирате OpenVPN сървъра]()

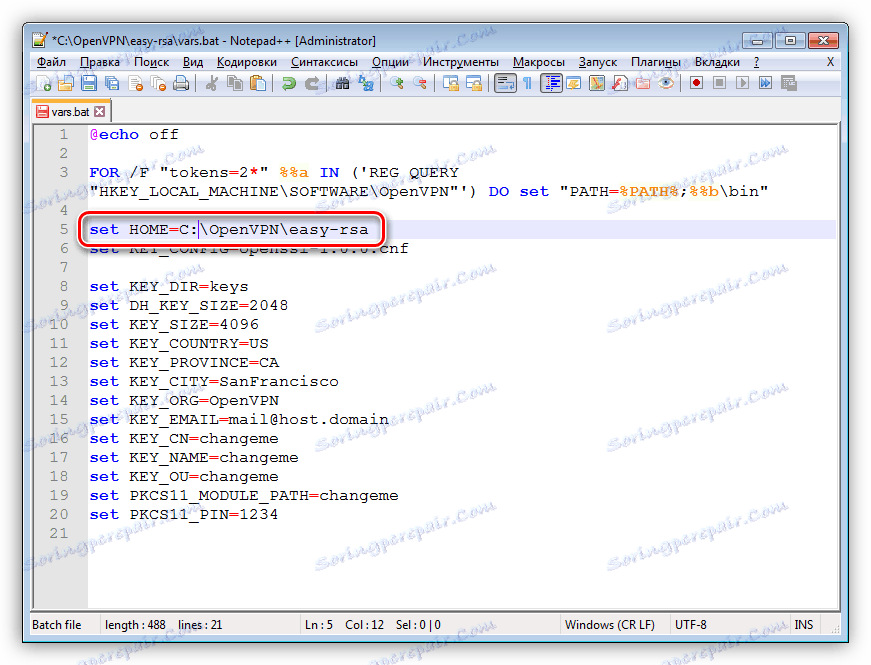

- След това променете пътя към папката "easy-rsa" на тази, която сме посочили по време на инсталирането. В този случай просто изтрийте променливата % ProgramFiles% и я променете на C :.

![Промяна на пътя към директорията при настройване на OpenVPN сървър]()

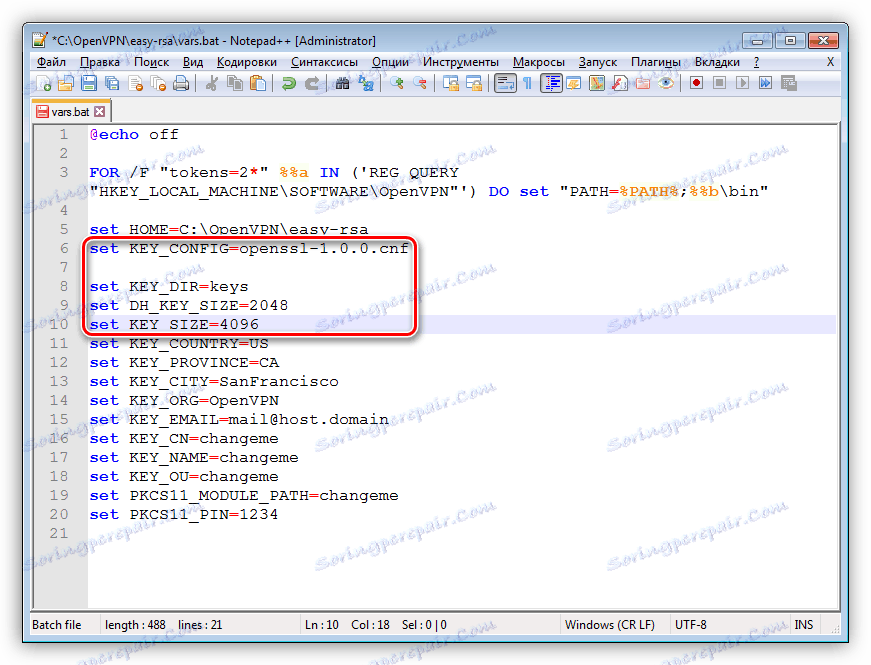

- Следните четири параметъра остават непроменени.

![Непроменими параметри в скрипта за конфигуриране на OpenVPN сървъра]()

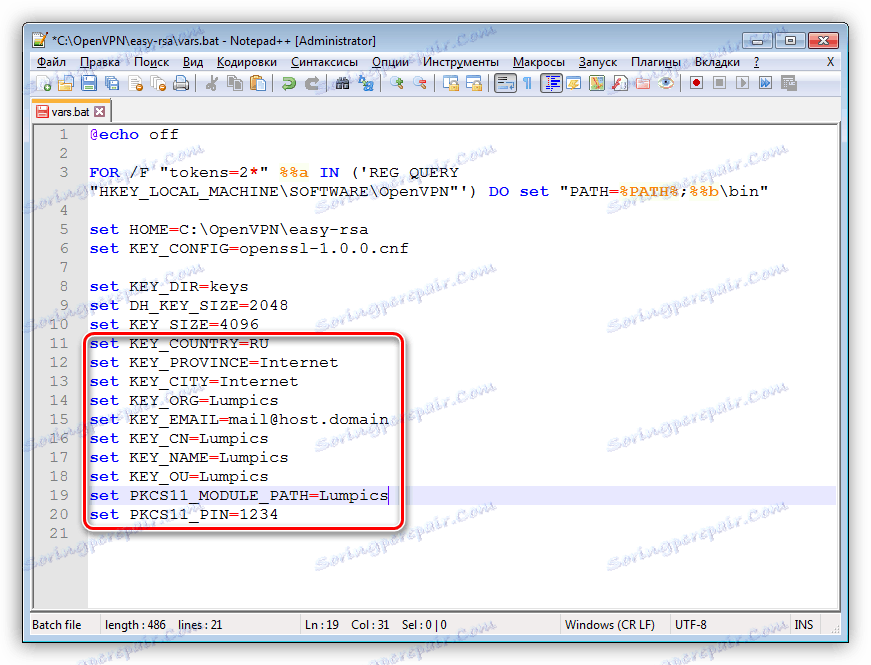

- Останалите редове са произволни. Примерът в екранната снимка.

![Запълване с произволна информация от файла на скрипта за настройка на OpenVPN сървъра]()

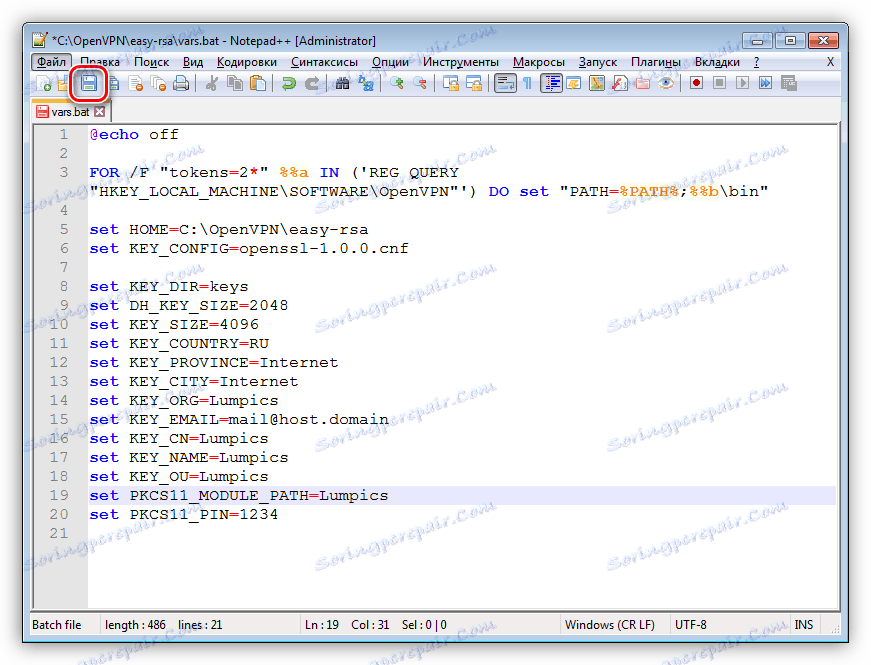

- Запазете файла.

![Запазването на файла на скрипта за конфигуриране на OpenVPN сървъра]()

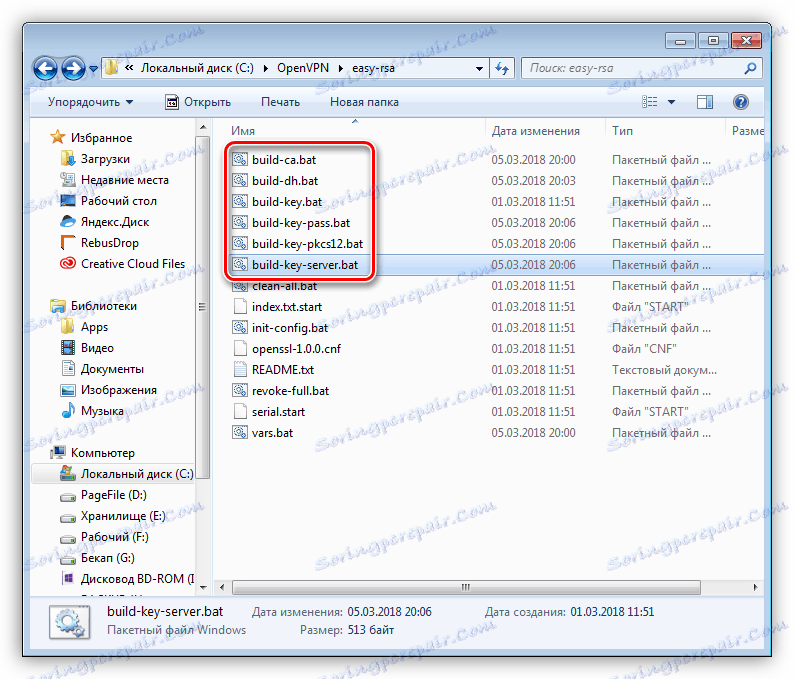

- Също така трябва да редактирате следните файлове:

- изграждане ca.bat

- изграждане dh.bat

- изграждане key.bat

- вграден ключ pass.bat

- вграден ключ pkcs12.bat

- вграден ключ server.bat

![Файлове, които трябва да бъдат редактирани, за да конфигурирате OpenVPN сървъра]()

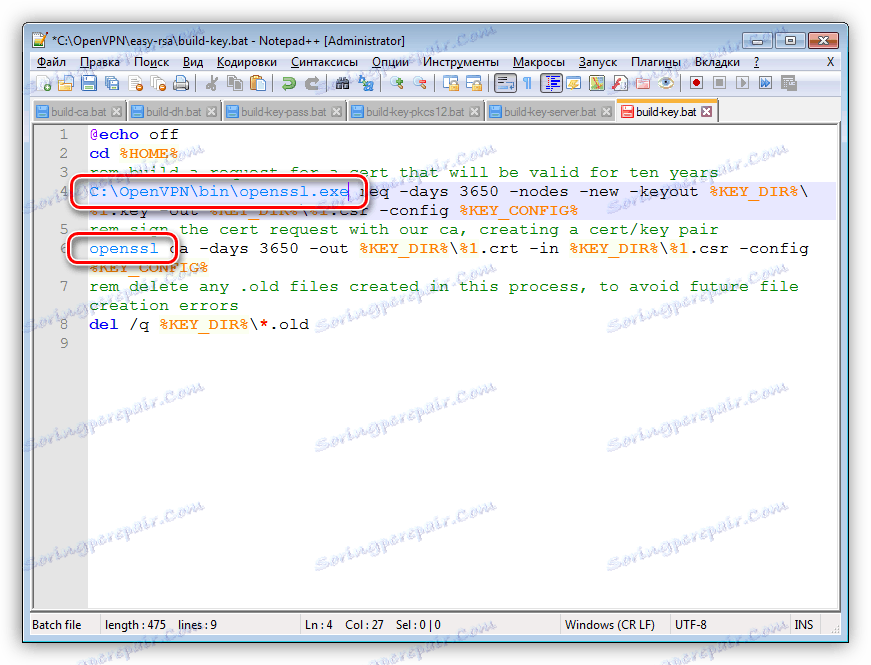

Те трябва да променят екипа

opensslкъм абсолютния път към съответния файл openssl.exe . Не забравяйте да запазите промените.

![Редактиране на файлове в редактора на Notepad ++, за да конфигурирате OpenVPN сървъра]()

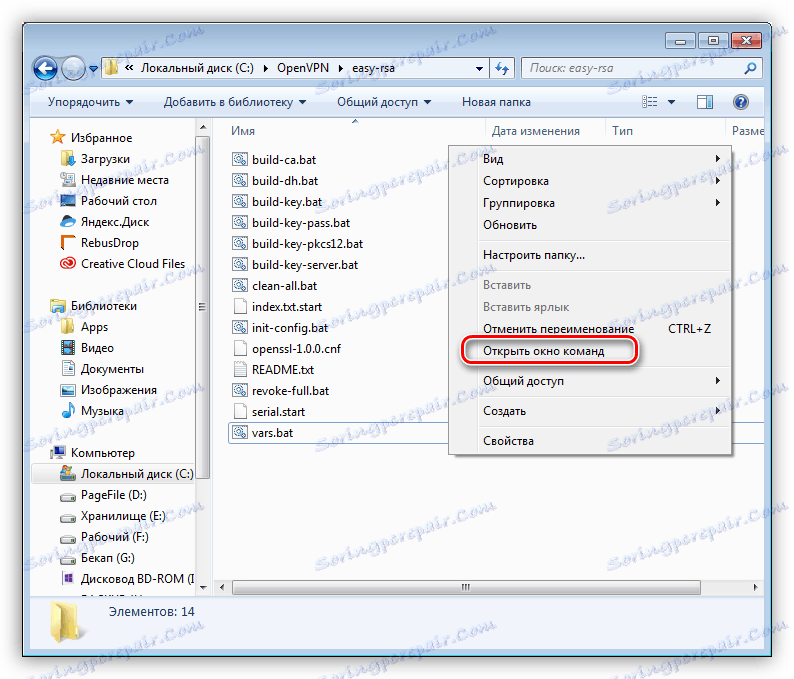

- Сега отворете папката "easy-rsa" , задръжте SHIFT и щракнете върху RMB на свободното място (не във файловете). В контекстното меню изберете елемента "Отваряне на командния прозорец" .

![Пускане на командния ред от целевата папка при настройване на OpenVPN сървър]()

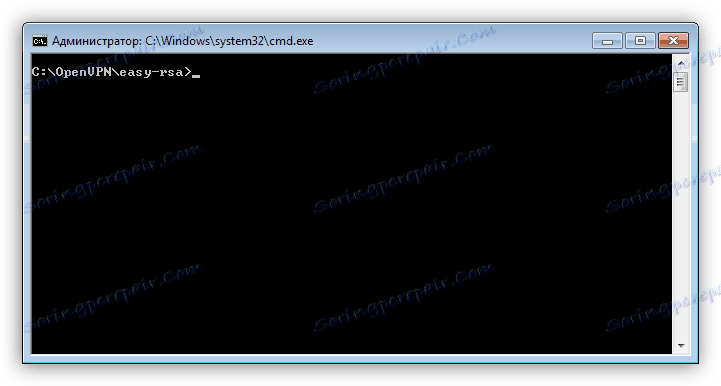

"Command Line" ще се стартира с прехода към вече завършената целева директория.

![Команден ред с прехода към целевата директория при настройка на OpenVPN сървър]()

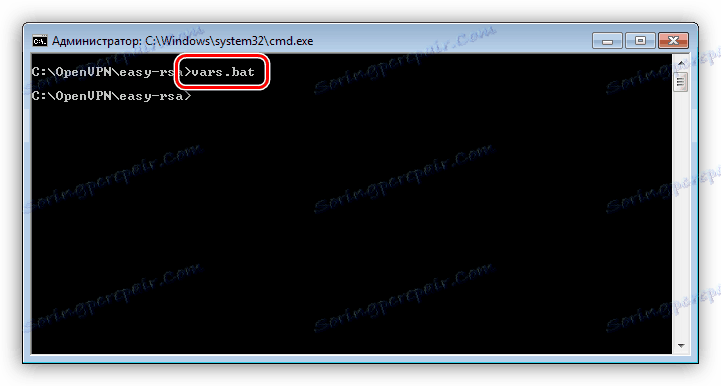

- Въведете командата, посочена по-долу, и натиснете ENTER .

vars.bat![Стартиране на скрипта за конфигуриране, за да конфигурирате OpenVPN сървъра]()

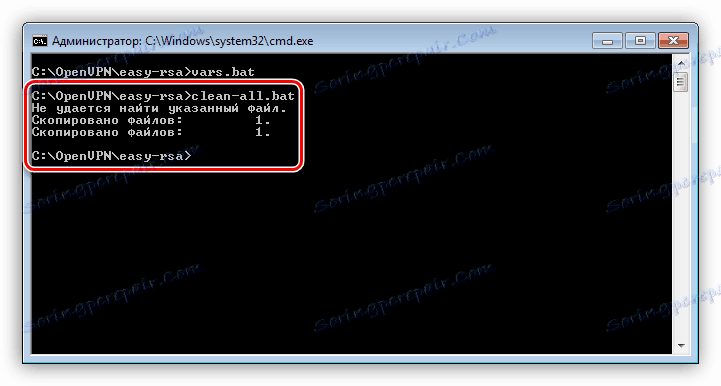

- След това изпълнете друг "партиден файл".

clean-all.bat![Създаване на празни конфигурационни файлове за настройка на OpenVPN сървър]()

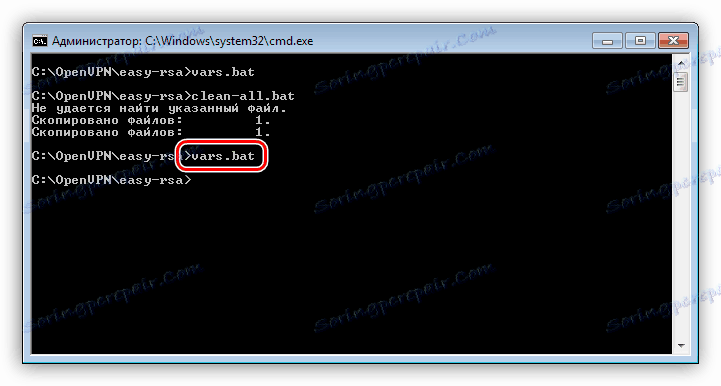

- Повторете първата команда.

![Стартирайте отново конфигурационния скрипт, за да конфигурирате OpenVPN сървъра]()

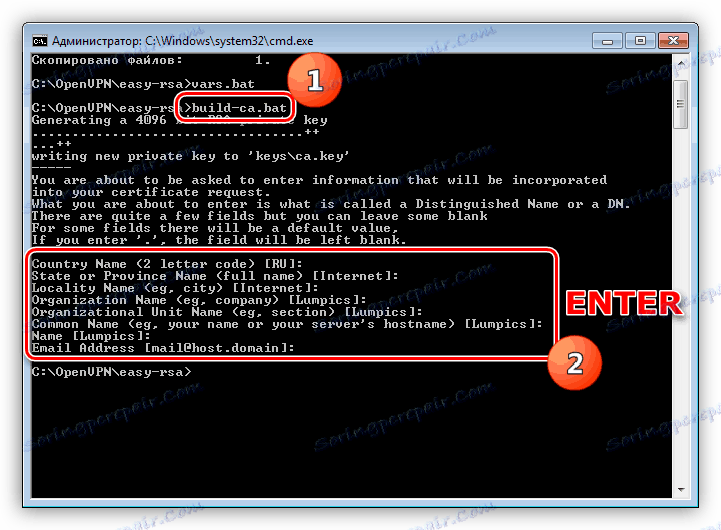

- Следващата стъпка е да създадете необходимите файлове. За това използваме командата

build-ca.batСлед изпълнението, системата ще предложи да потвърди данните, които въведохме във файла vars.bat. Просто натиснете ENTER няколко пъти, докато се появи източникът.

![Създаване на сертификат за корен, за да конфигурирате OpenVPN сървъра]()

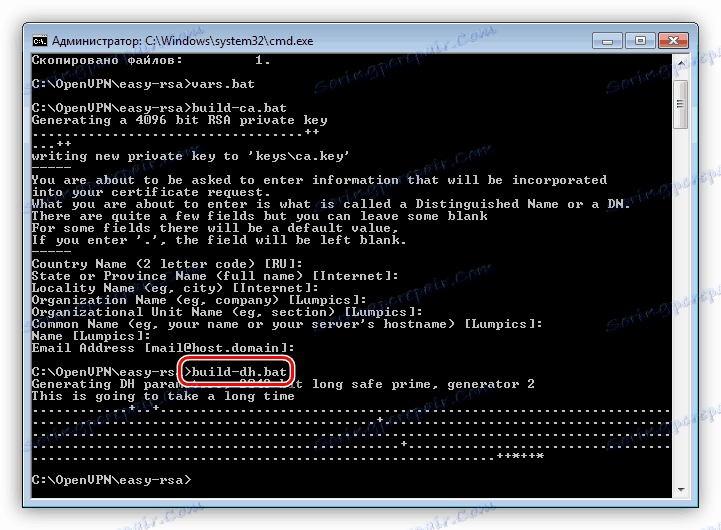

- Създайте DH-ключ, като използвате файла за стартиране

build-dh.bat![Създаване на ключ за конфигуриране на сървъра OpenVPN]()

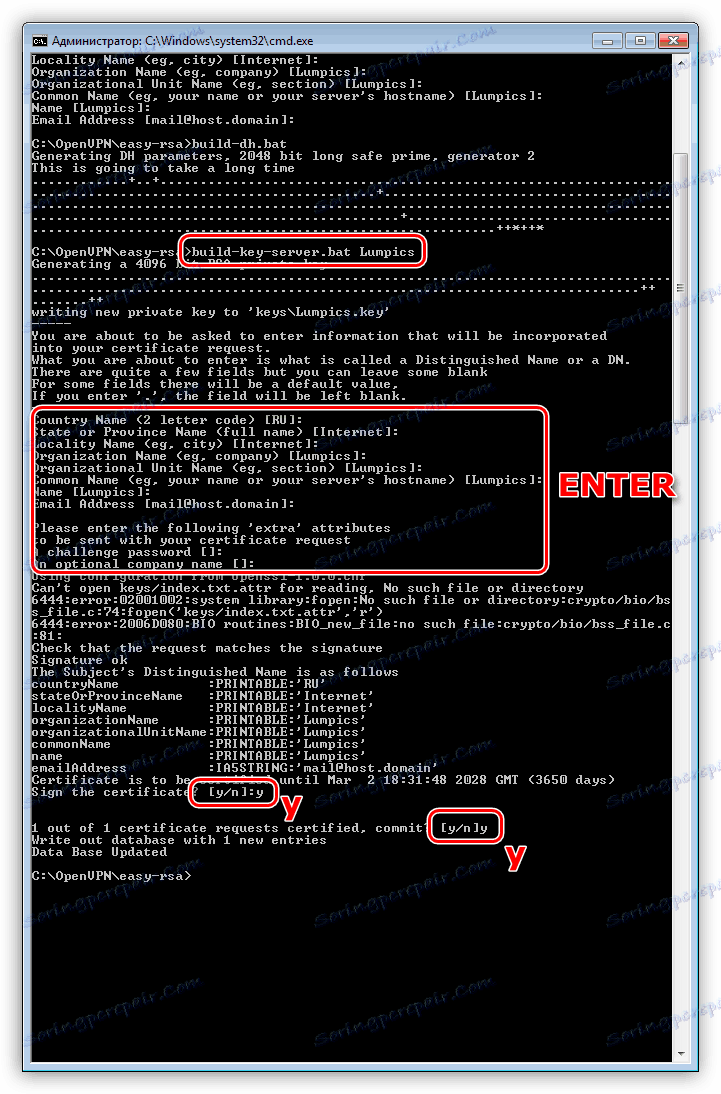

- Подготвяме сертификат за сървърната част. Има един важен момент. Той трябва да зададе името, което регистрирахме в vars.bat в низа "KEY_NAME" . В нашия пример това е Lumpics . Командата е както следва:

build-key-server.bat LumpicsТук също трябва да потвърдите данните с помощта на клавиша ENTER , а също и да въведете буквата "y" (да) два пъти, когато е необходимо (вижте екранната снимка). Командният ред може да бъде затворен.

![Създаване на сертификат за сървърната част при настройване на OpenVPN сървър]()

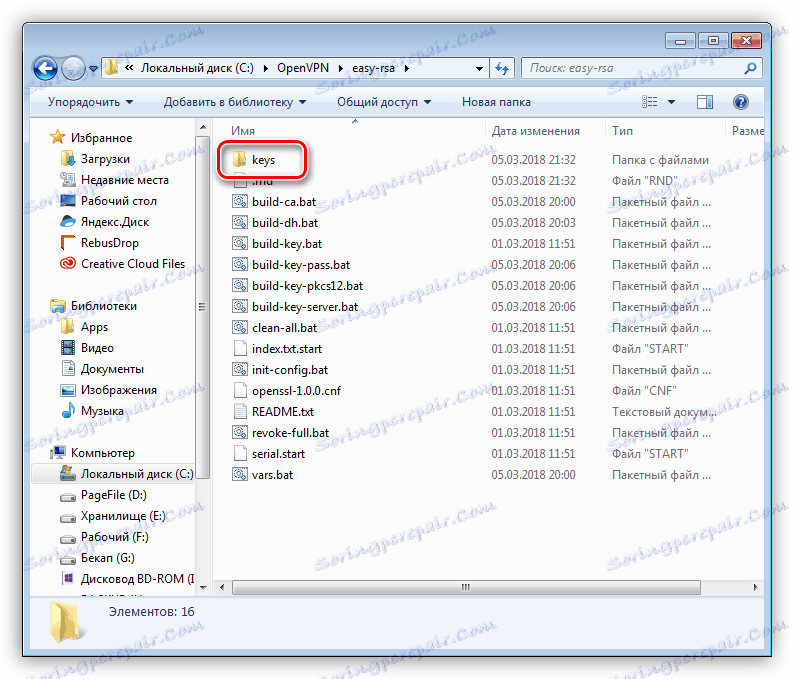

- В нашия каталог "easy-rsa" се появи нова папка, наречена "ключове" .

![Папка с ключове и сертификати за настройка на OpenVPN сървър]()

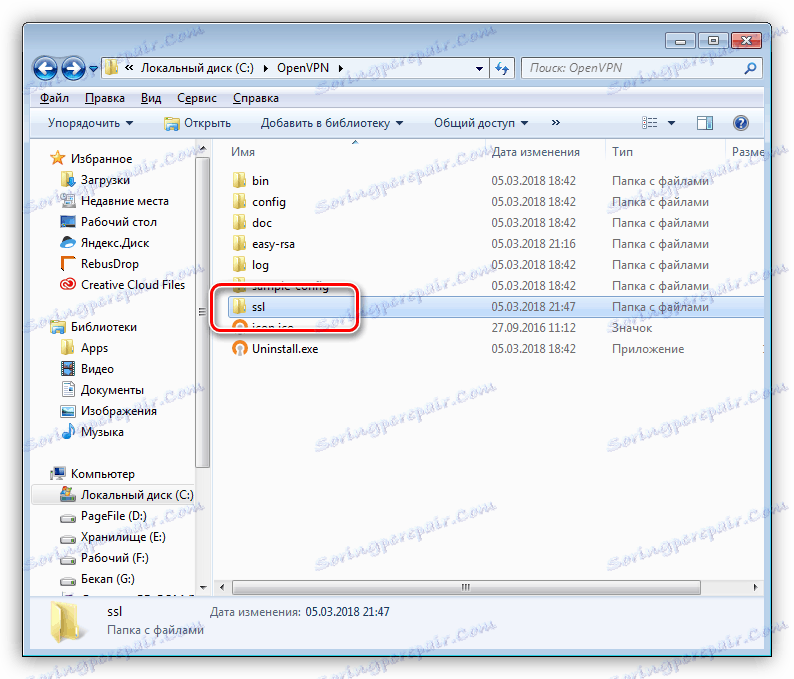

- Съдържанието му трябва да бъде копирано и поставено в папката "ssl" , която трябва да бъде създадена в главната директория на програмата.

![Създаване на папка за съхранение на ключове и сертификати за създаване на OpenVPN сървър]()

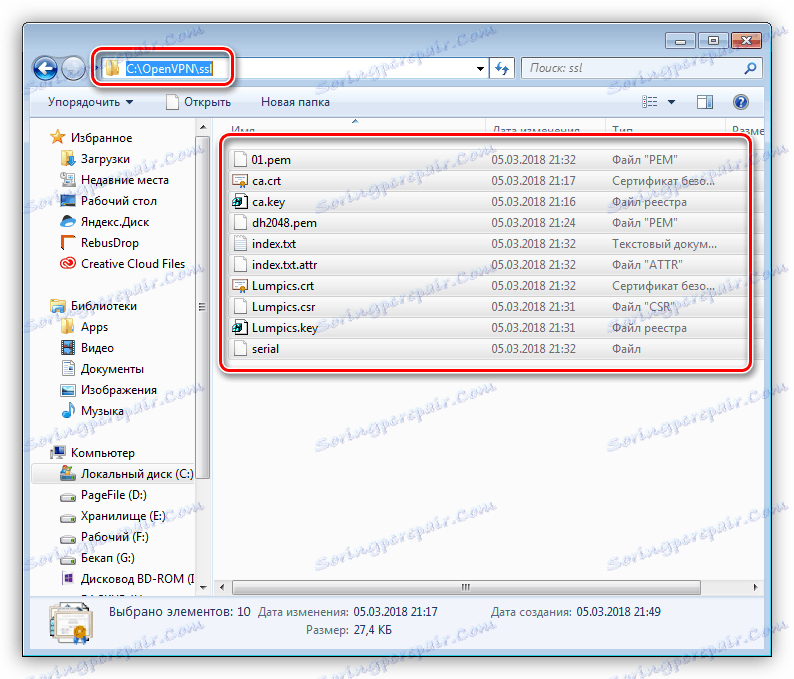

Преглед на папката след вмъкване на копираните файлове:

![Прехвърляне на сертификати и ключове в специална папка за настройка на OpenVPN сървър]()

- Сега отидете в директорията

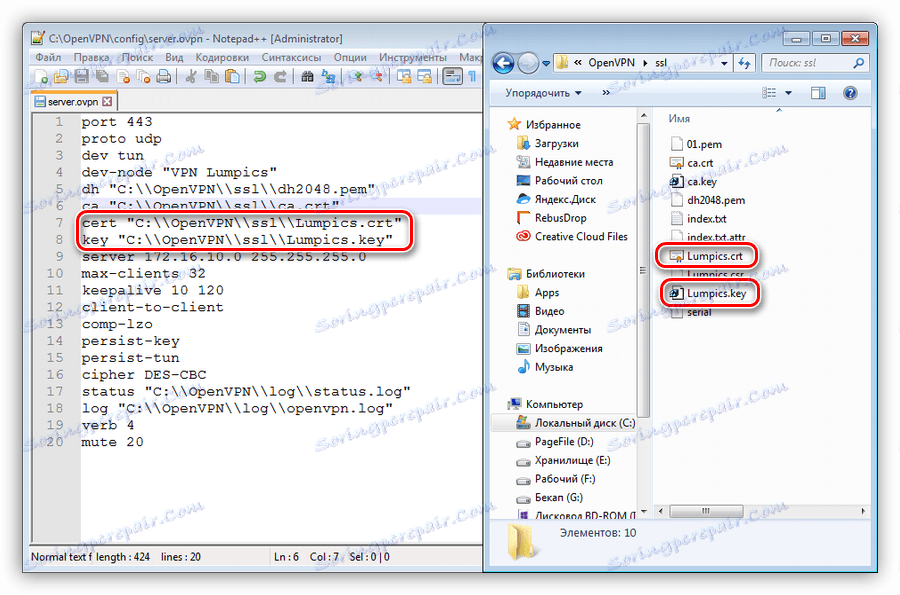

C:OpenVPNconfigТук създаваме текстов документ (PCM - Create - Text document), преименуваме го на server.ovpn и го отваряме в Notepad ++. Въвеждаме следния код:

port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:OpenVPNssldh2048.pem

ca C:OpenVPNsslca.crt

cert C:OpenVPNsslLumpics.crt

key C:OpenVPNsslLumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:OpenVPNlogstatus.log

log C:OpenVPNlogopenvpn.log

verb 4

mute 20Имайте предвид, че имената на сертификатите и класовете трябва да съвпадат с тези в папката "ssl" .

![Създаване на конфигурационен файл при настройване на OpenVPN сървър]()

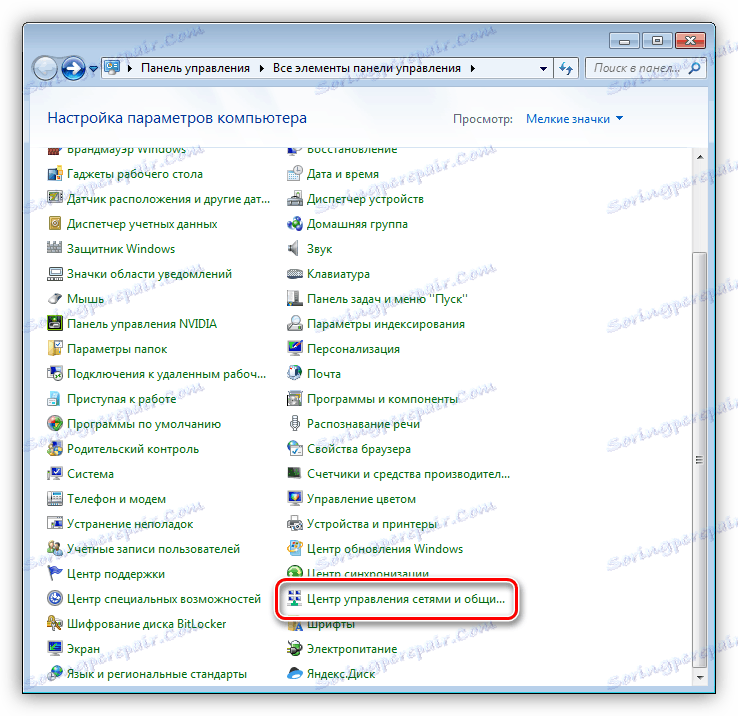

- След това отворете "Контролен панел" и отидете в "Център за мрежов контрол" .

![Отворете Центъра за мрежи и споделяне в контролния панел на Windows 7]()

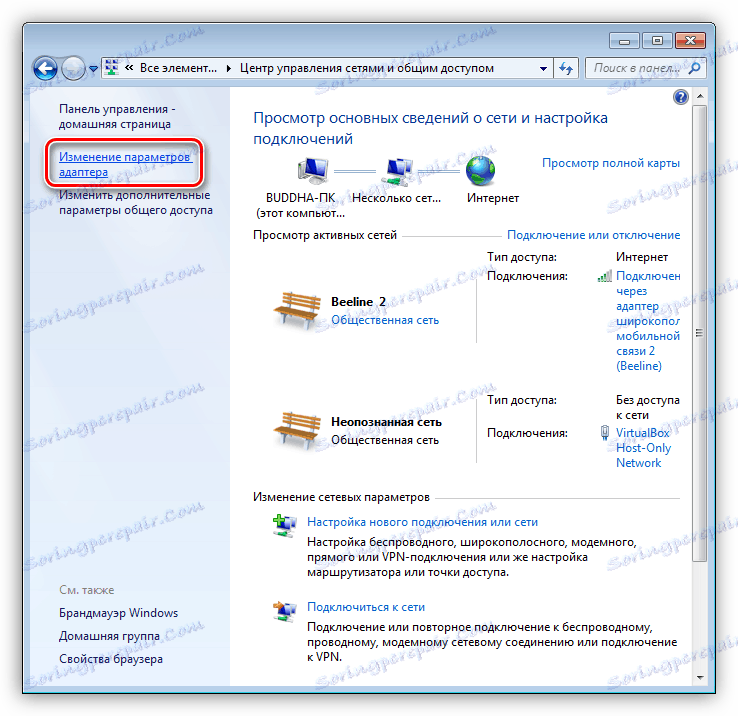

- Кликнете върху връзката "Промяна на настройките на адаптера".

![Отидете на настройките на мрежовия адаптер в Windows 7]()

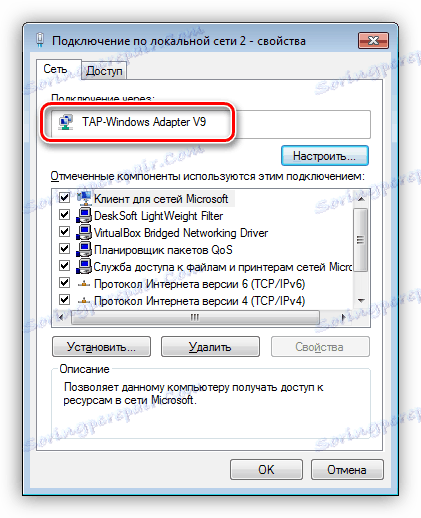

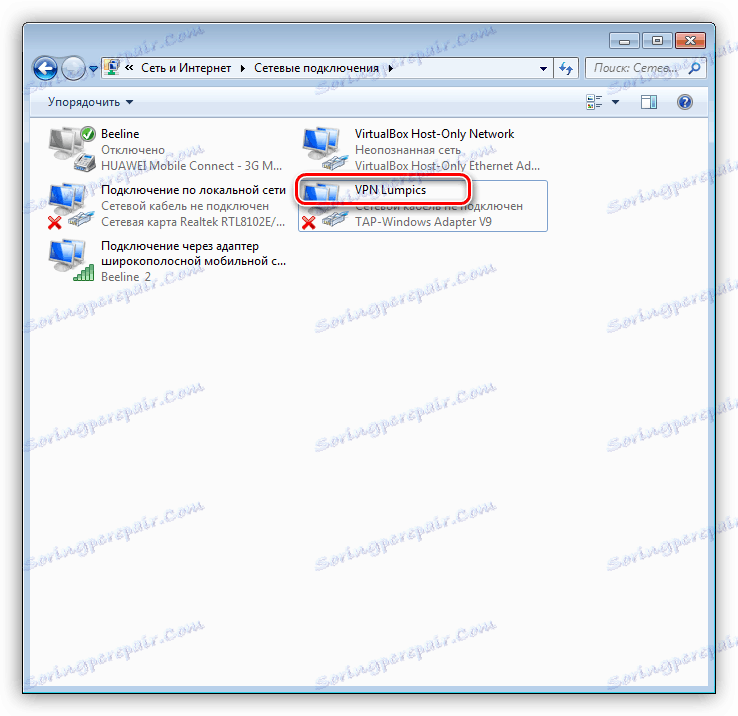

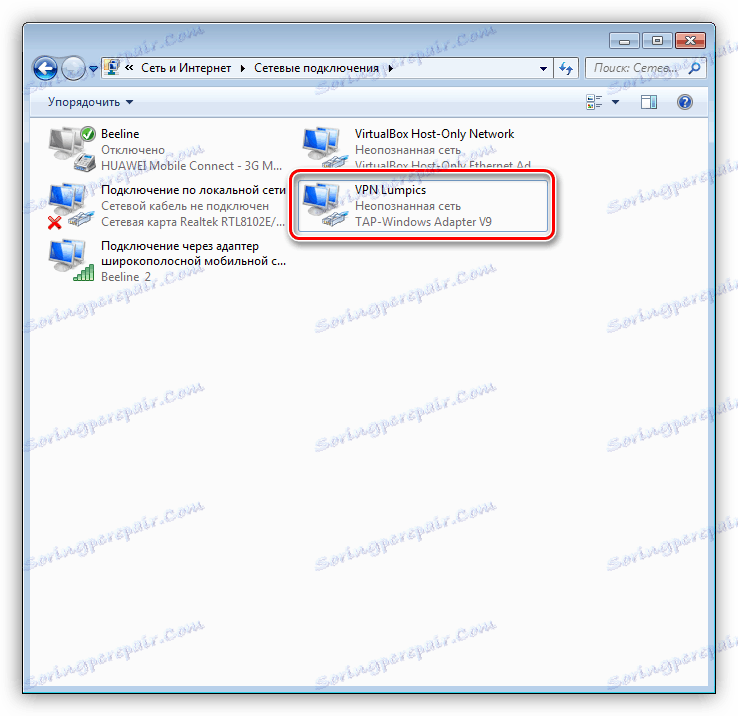

- Тук трябва да намерим връзката чрез "TAP-Windows Adapter V9" . Това може да се направи, като се кликне върху връзката на RMB и се стигне до неговите свойства.

![Характеристики на мрежовия адаптер в Windows 7]()

- Преименувайте го на "VPN Lumpics" без кавички. Това име трябва да съответства на параметъра "dev-node" в файла server.ovpn .

![Преименувайте мрежова връзка в Windows 7]()

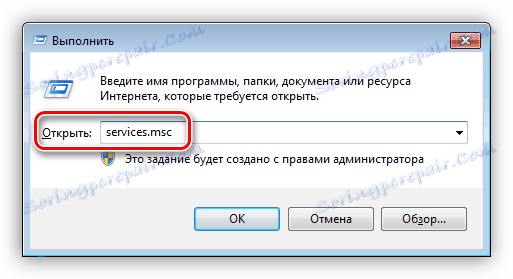

- Последната стъпка е стартирането на услугата. Натиснете клавишната комбинация Win + R , въведете реда, показан по-долу, и натиснете ENTER .

services.msc![Достъп до конзолата за услуги от менюто "Стартиране" в Windows 7]()

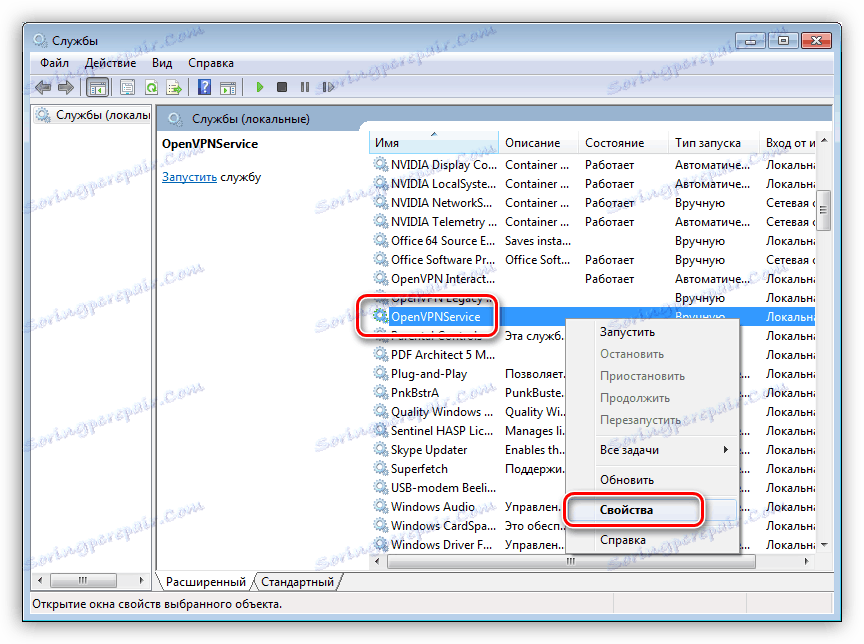

- Намерете услуга с името "OpenVpnService" , кликнете върху RMB и отидете на нейните свойства.

![Преход към свойства на услугата OpenVpnService в Windows 7]()

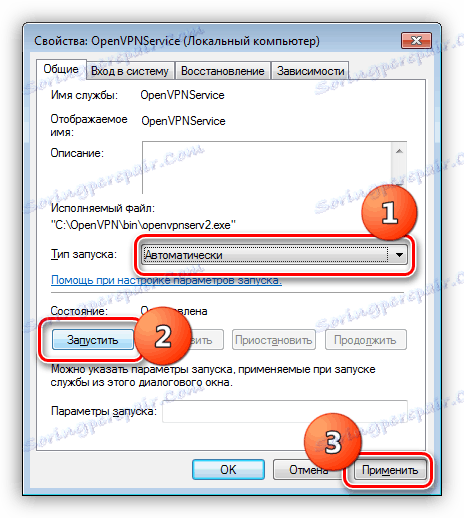

- Типът стартиране се променя на "Автоматично" , стартираме услугата и кликваме върху "Прилагане" .

![Задаване на типа стартиране и стартиране на услугата OpenVpnService в Windows 7]()

- Ако направихме всичко правилно, тогава червеният кръст трябва да изчезне близо до адаптера. Това означава, че връзката е готова.

![OpenVPN активна мрежова връзка]()

Конфигуриране на клиентската страна

Преди да започнете да конфигурирате клиента, трябва да извършите няколко действия на сървърната машина - генерирайте ключове и сертификат за конфигуриране на връзката.

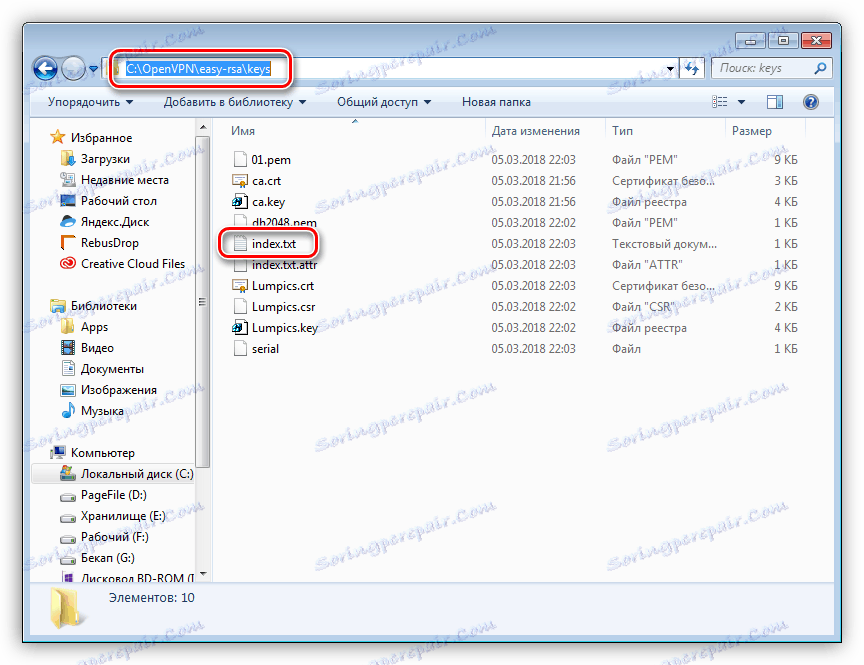

- Отидете в директорията "easy-rsa" , след това до папката "keys" и отворете файла index.txt .

![Индексният файл в папката с клавишите и сертификатите на OpenVPN сървъра]()

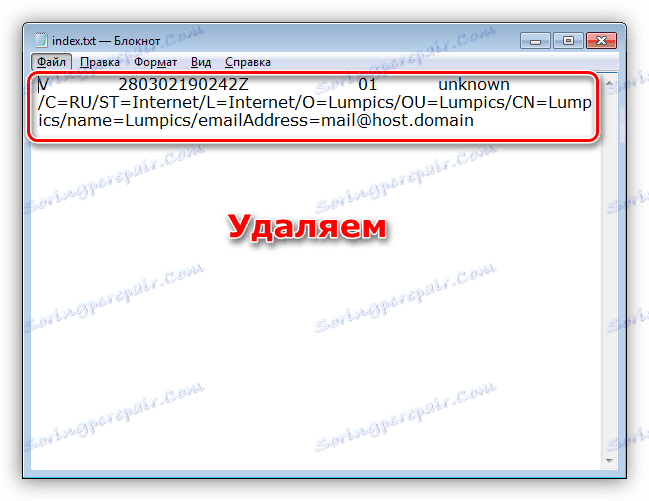

- Отворете файла, изтрийте цялото съдържание и го запазете.

![Изтриване на информация от индексния файл на OpenVPN сървъра]()

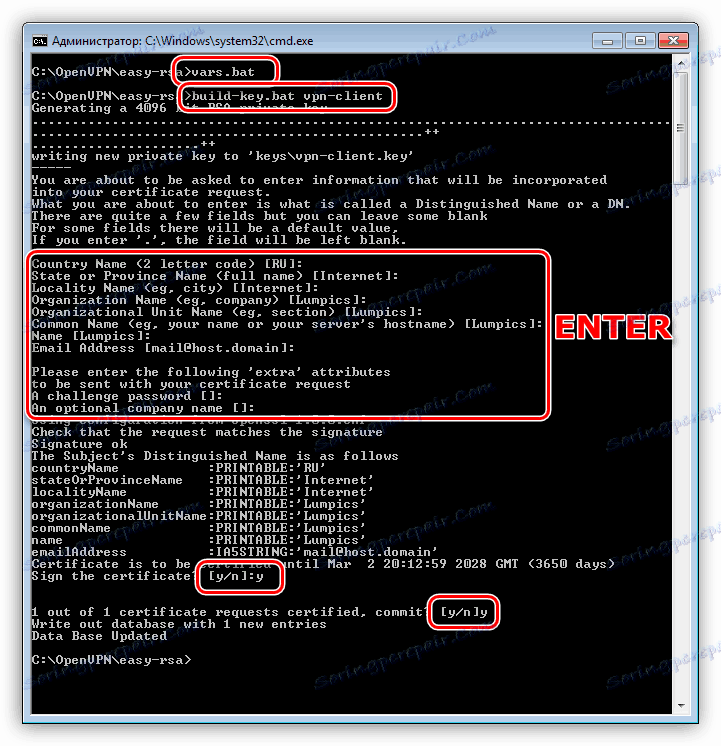

- Върнете се в "easy-rsa" и стартирайте "Command Line" ( командата SHIFT + RMB - Open).

- След това стартирайте vars.bat и създайте клиентски сертификат.

build-key.bat vpn-client![Създаване на клиентски ключове и сертификати на OpenVPN сървъра]()

Това е общ сертификат за всички машини в мрежата. За по-голяма сигурност можете да генерирате свои собствени файлове за всеки компютър, но да ги наименувате по различен начин (не "vpn-client" , а "vpn-client1" и т.н.). В този случай ще трябва да повторите всички стъпки, като започнете с почистване index.txt.

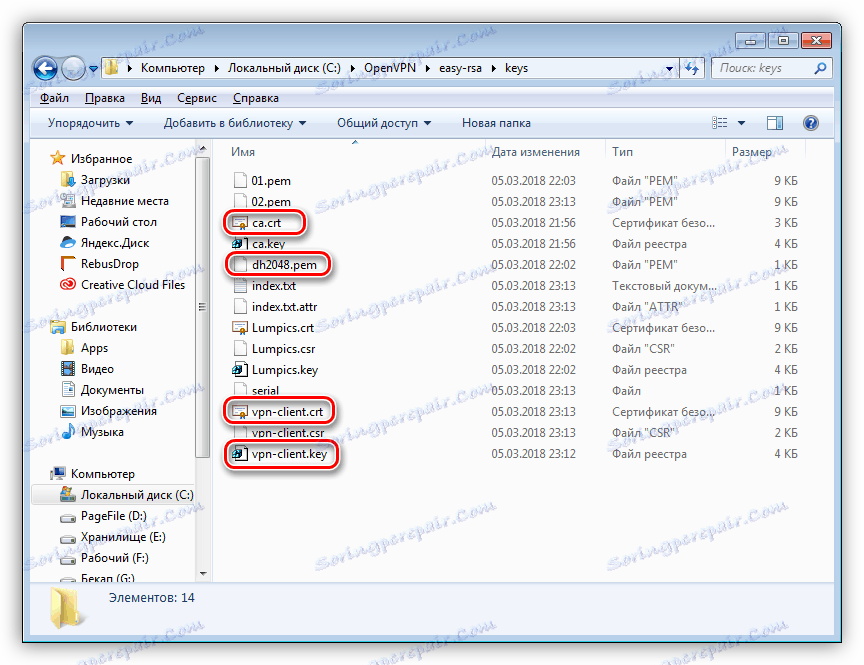

- Последната стъпка е прехвърлянето на клиентите на файловете vpn-client.crt , vpn-client.key , ca.crt и dh2048.pem . Можете да направите това по всеки удобен начин, например да пишете на USB флаш устройство или да прехвърлите мрежата.

![Копиране на ключови и сертификационни файлове на OpenVPN сървъра]()

Работа, която трябва да се изпълни на клиентската машина:

- Инсталирайте OpenVPN по обичайния начин.

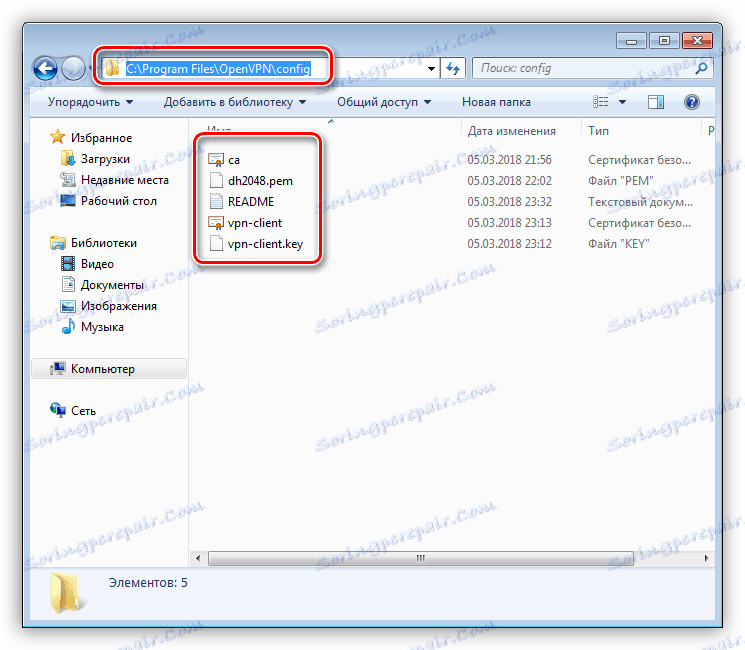

- Отворете директорията с инсталираната програма и отидете в папката "config" . Тук трябва да вмъкнете нашия сертификат и ключови файлове.

![Прехвърляне на ключови и сертификационни файлове в клиентска машина с OpenVPN]()

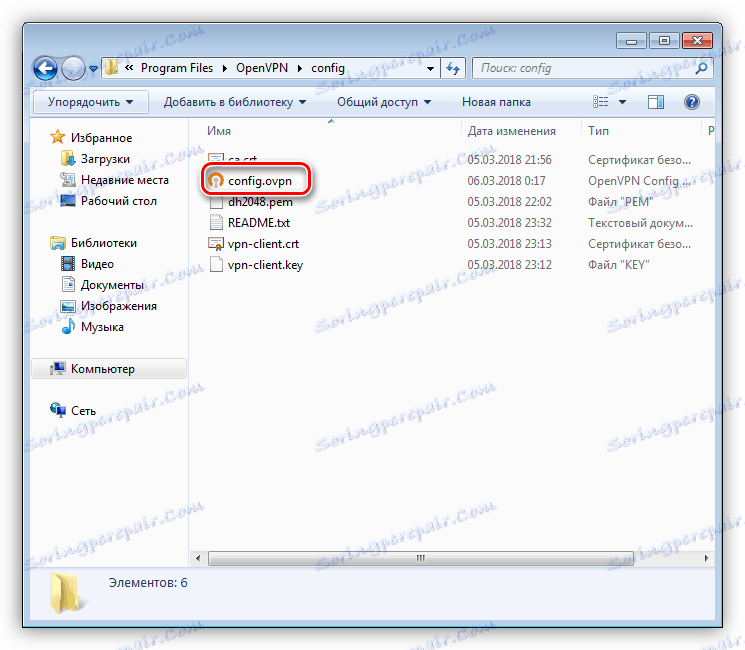

- В същата папка създайте текстов файл и го преименувайте на config.ovpn .

![Създаване на конфигурационен файл на клиентска машина с OpenVPN]()

- Отворете в редактора и напишете следния код:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0В "отдалечената" линия можете да въведете външния IP адрес на сървърната машина - по този начин ще получите достъп до интернет. Ако оставите всичко така, както е, ще можете да се свържете със сървъра само чрез шифрован канал.

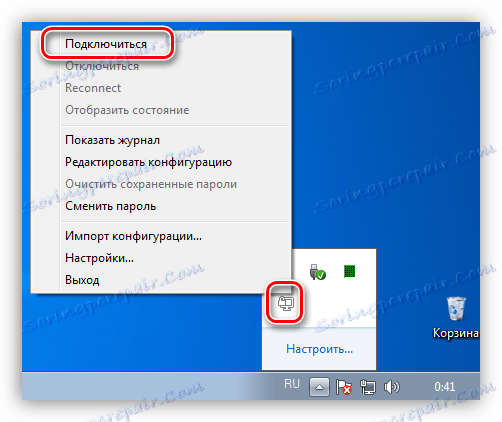

- Стартираме OpenVPN GUI от името на администратора, като използваме пряк път на работния плот, след което в тавата намираме съответната икона, кликнете върху RMB и изберете първия елемент с името "Connect" .

![Свързване към OpenVPN сървъра на клиентската машина]()

Това завършва конфигурацията на OpenVPN сървъра и клиента.

заключение

Организирането на собствената ви VPN мрежа ще ви позволи да защитите предадената информация колкото е възможно повече, както и да направите интернет сърфирането по-сигурно. Основното е да бъдете по-внимателни при настройването на сървърните и клиентските части, а с правилните действия можете да се насладите на всички предимства на частната виртуална мрежа.