Съдържание

-

Настройване на UFW в Ubuntu

- Стъпка 1: Изучаване на синтаксиса

- Стъпка 2: Активиране / деактивиране / нулиране на настройките

- Стъпка 3: Задайте правилата по подразбиране

- Стъпка 4: Добавете свои собствени правила за защитна стена

- Стъпка 5: задаване на лимитни правила

- Стъпка 6: Преглед на състоянието на UFW

- Стъпка 7: Изтриване на съществуващи правила

- Стъпка 8: активирайте регистрирането

- Въпроси и отговори

Почти всеки напреднал потребител на Ubuntu се интересува от опазването на мрежата си. Освен това много хора използват определени мрежови помощни програми, които ще функционират правилно само след като конкретни правила бъдат въведени в защитната стена. Днес искаме да поговорим за настройка на защитна стена, като използваме примера на UFW (неусложнена защитна стена). Това е най-простият инструмент за прилагане на правила за защитна стена, така че се препоръчва за начинаещи потребители и тези, които не са доволни от прекалено сложната функционалност на iptables. Нека да преминем през цялата процедура за настройка стъпка по стъпка, разглеждайки всяка стъпка възможно най-подробно.

Настройване на UFW в Ubuntu

Не е необходимо да инсталирате UFW в операционната система, тъй като той присъства там по подразбиране. В стандартната си форма обаче той е неактивен и изобщо няма правила. Нека започнем с активирането и след това ще разгледаме основните стъпки. Преди всичко обаче трябва да изучите синтаксиса и особено за онези потребители, които планират да използват тази защитна стена постоянно.

Стъпка 1: Изучаване на синтаксиса

Както знаете, UFW е конзолна помощна програма, което означава, че се контролира чрез стандарта "Терминал" или който и да е друг по поръчка. Взаимодействието от този вид е осъществимо чрез специално зададени команди. Всички те винаги са в документацията, но няма смисъл да се чете огромна купчина материали, особено в случая с днешния инструмент. Принципът на въвеждане изглежда така: sudo ufw options опции за действие. судо отговорен за работата като суперпотребител, ufw - стандартен аргумент, обозначаващ извиканата програма, а останалите фрази определят правилата, които трябва да бъдат зададени. Именно върху тях искаме да се спрем по-подробно.

-

активиранеЕ стандартен параметър, който е отговорен за активирането на защитната стена. В този случай той автоматично ще бъде добавен към стартиране. -

деактивирайте- деактивира UFW и го премахва от стартиране. -

презареждане- използва се за рестартиране на защитната стена. Особено уместно след определяне на нови правила. -

по подразбиране- означава, че следващата опция ще бъде инсталирана по подразбиране. -

сеч- активира създаването на регистрационни файлове, които ще съхраняват цялата основна информация за действието на защитната стена. -

нулиране- нулира всички настройки по подразбиране. -

статус- използва се за преглед на текущото състояние. -

шоу- бърз преглед на отчетите за работата на защитната стена. За този параметър се прилагат допълнителни опции, но ние ще говорим за тях в отделна стъпка. -

позволява- участва в добавянето на разрешителни правила. -

отричам- същото, но се прилага за забрана. -

отхвърли- добавя правило за отпадане. -

граница- определяне на ограничителни правила. -

Изтрий- премахва посоченото правило. -

вмъкване- вмъква правило.

Както можете да видите, няма толкова много отбори. Определено има по-малко от тях в другите налични защитни стени и можете да запомните синтаксиса след няколко опита за взаимодействие с UFW. Остава само да измислим пример за конфигурация, който ще бъде посветен на следващите етапи от днешния материал.

Стъпка 2: Активиране / деактивиране / нулиране на настройките

Решихме да подчертаем няколко точки за конфигуриране на един етап, тъй като те са частично свързани помежду си и са сходни по изпълнение. Както вече знаете, UFW първоначално е деактивиран, така че нека го активираме само с една команда.

- Отворете панела с приложения и стартирайте "Терминал"... Можете да отворите конзолата по друг удобен за вас начин.

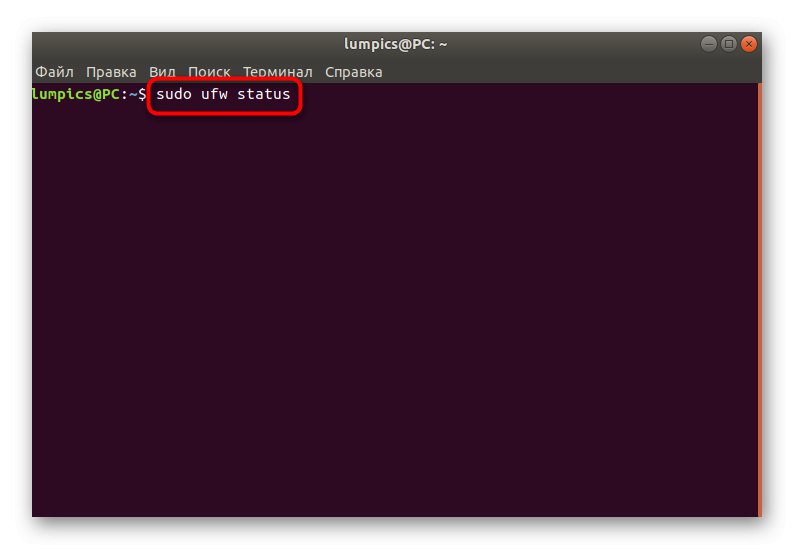

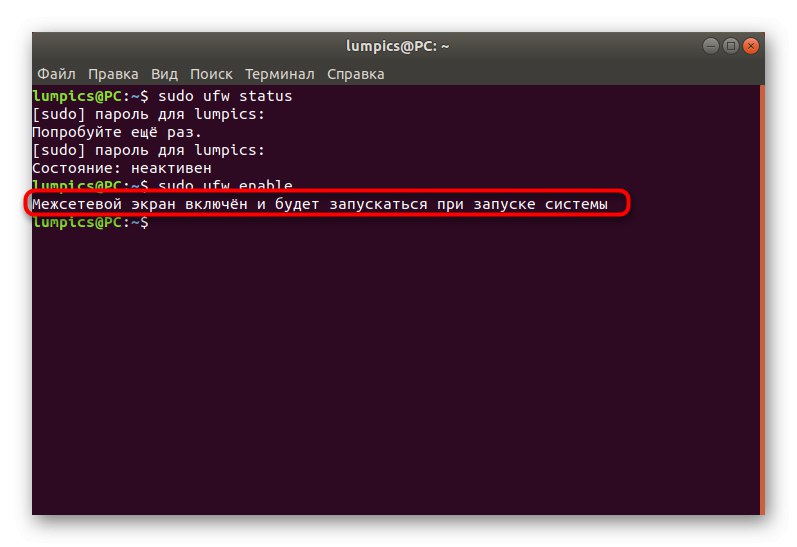

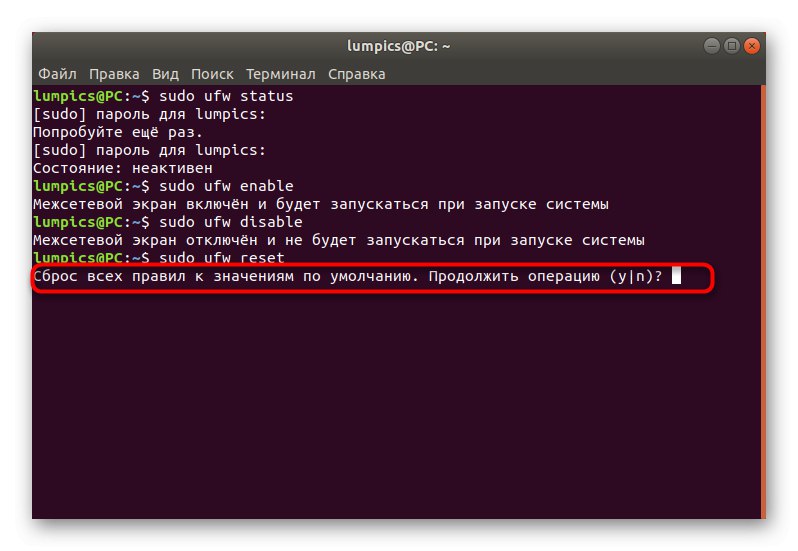

- Преди да активирате, проверете дали вие или друго приложение вече сте активирали защитната стена преди. Това става чрез въвеждане на командата

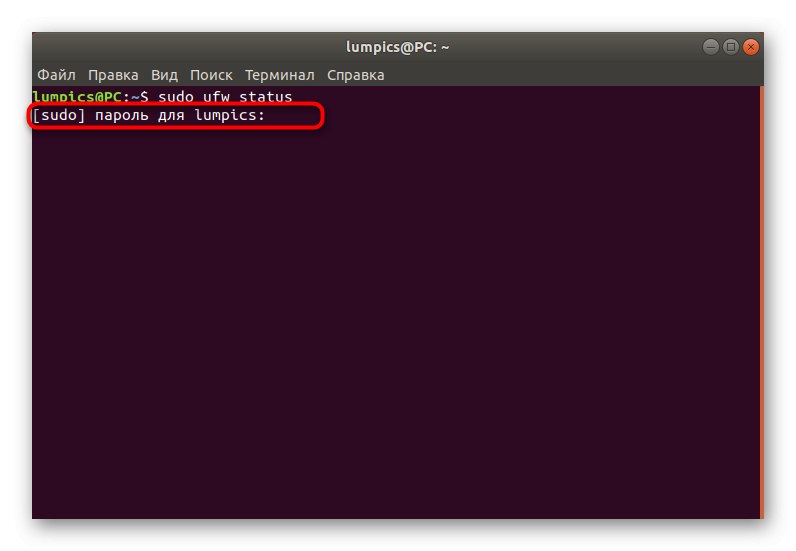

sudo ufw статус. - Въведете паролата, за да получите права на суперпотребител и щракнете Въведете... Имайте предвид, че този метод на въвеждане не показва символи в низа от съображения за сигурност.

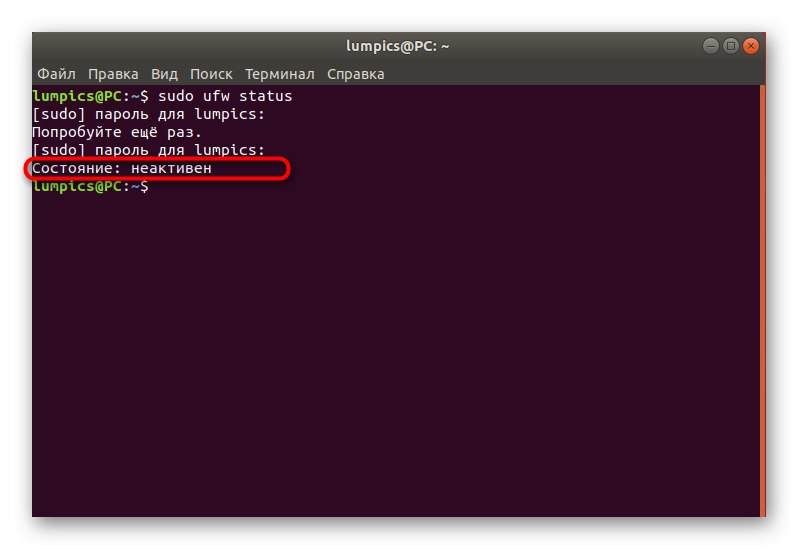

- На нов ред ще получите информация за текущото състояние на UFW.

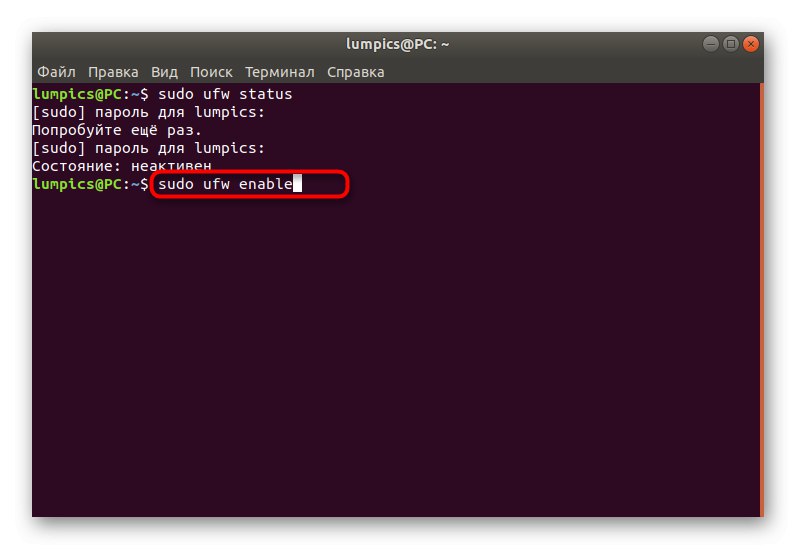

- Защитната стена се активира чрез вече споменатия параметър и цялата команда изглежда така:

sudo ufw разреши. - Ще бъдете уведомени, че защитната стена е включена и ще стартира заедно с операционната система.

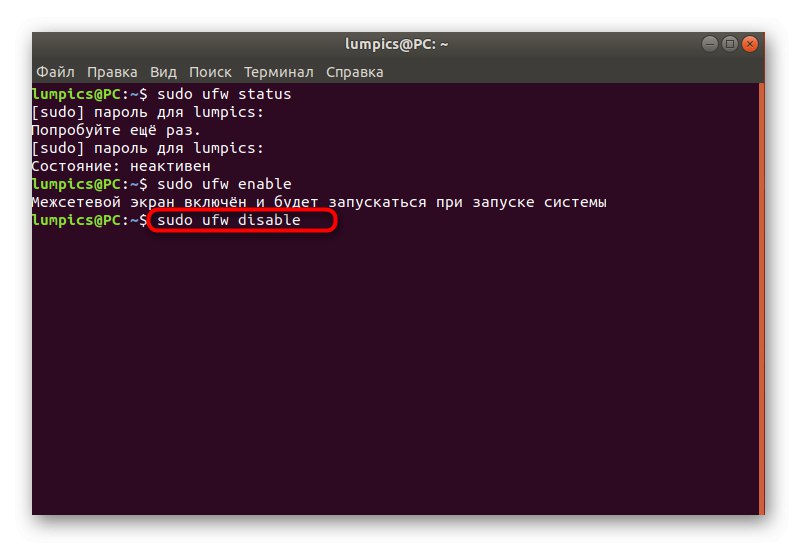

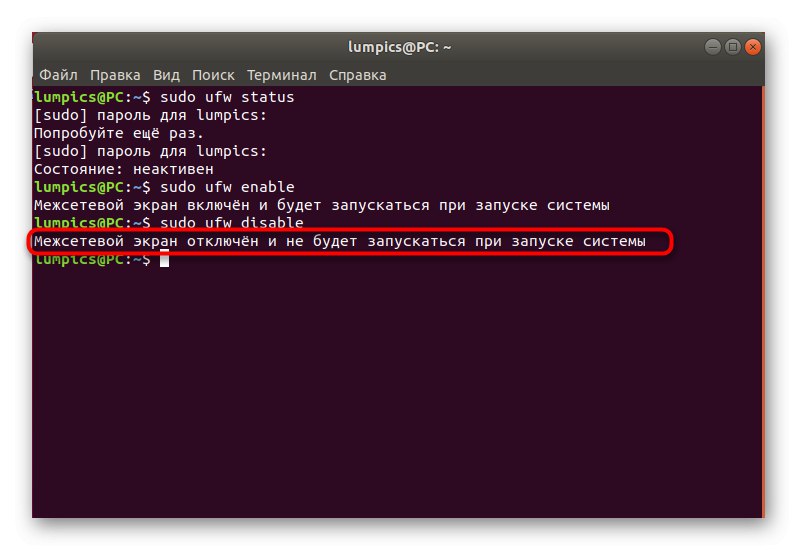

- За да деактивирате използването

sudo ufw забрани. - Почти същото съобщение ще ви уведоми за деактивиране.

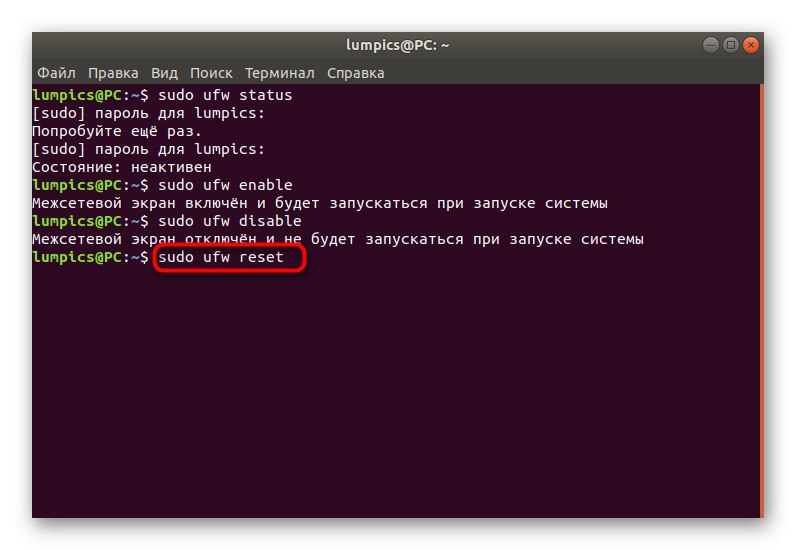

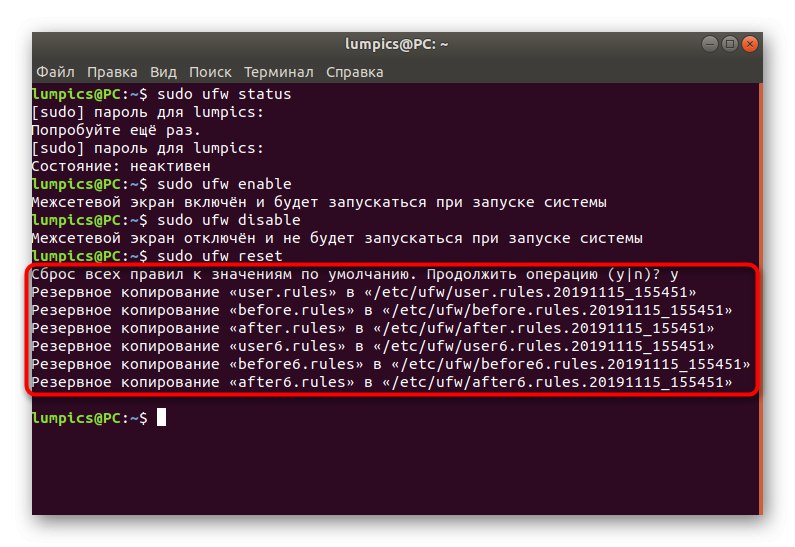

- В бъдеще, ако трябва да нулирате правилата или трябва да го направите сега, поставете командата

sudo ufw нулиранеи натиснете клавиша Въведете. - Потвърдете нулирането, като изберете подходящия отговор.

- Ще видите шест различни реда с резервни адреси. Можете да се преместите на това място по всяко време, за да възстановите настройките.

Сега знаете кои команди са отговорни за контролирането на общото поведение на защитната стена, която разглеждаме днес. Всички останали стъпки ще се фокусират единствено върху конфигурацията, а самите параметри са дадени като пример, тоест трябва да ги промените според вашите нужди.

Стъпка 3: Задайте правилата по подразбиране

Наложително е да се прилагат правилата по подразбиране, които ще се прилагат за всички входящи и изходящи връзки, които не са споменати отделно. Това означава, че всички входящи връзки, които не са ръчно определени, ще бъдат блокирани, докато изходящите връзки са успешни. Цялата схема се изпълнява, както следва:

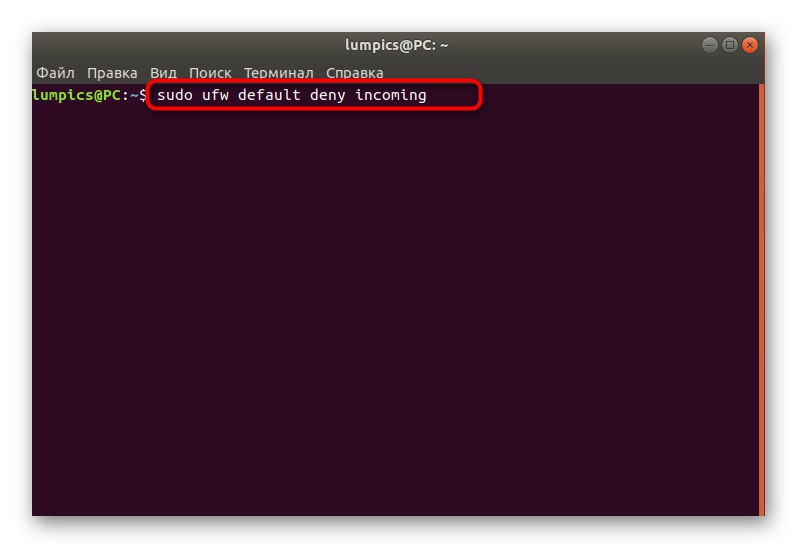

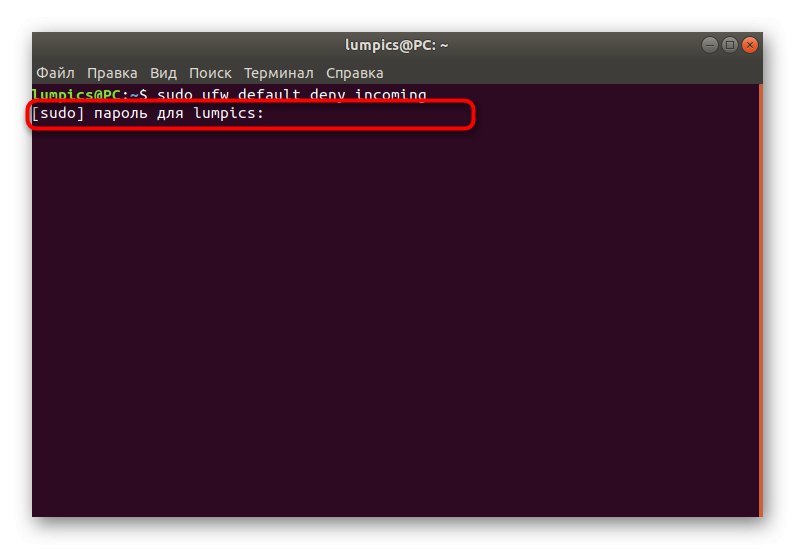

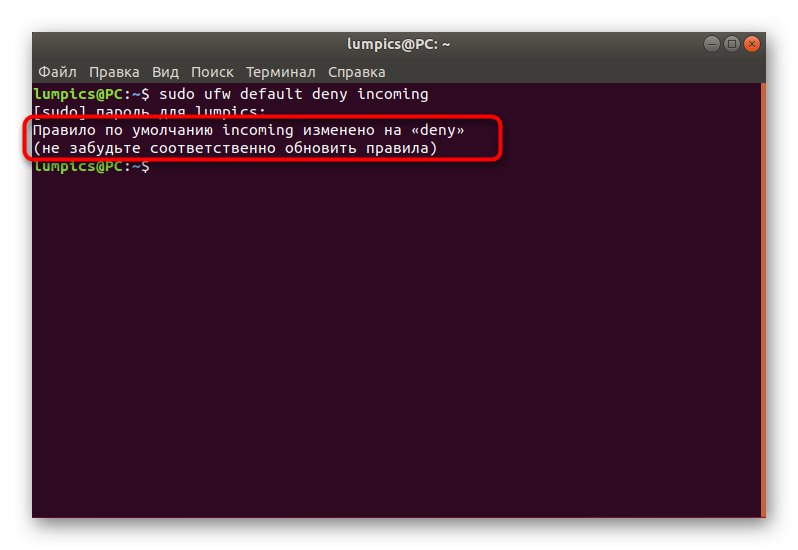

- Започнете нова сесия на конзолата и въведете командата

sudo ufw по подразбиране отказва входящи... Активирайте го, като натиснете клавиша Въведете... Ако вече сте се запознали с горните правила за синтаксис, тогава знаете, че това означава да блокирате всички входящи връзки. - Ще трябва да въведете паролата за суперпотребител. Ще го указвате всеки път, когато стартирате нова сесия на конзолата.

- След прилагане на командата ще бъдете уведомени, че правилото по подразбиране е влязло в сила.

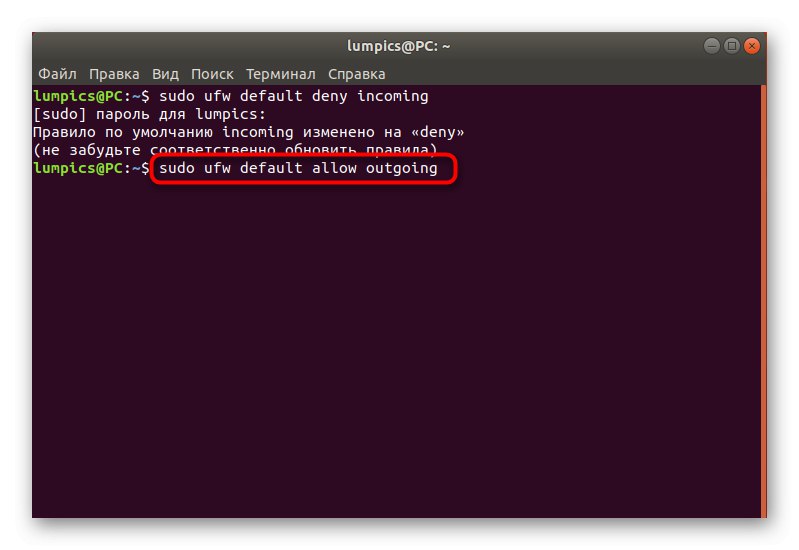

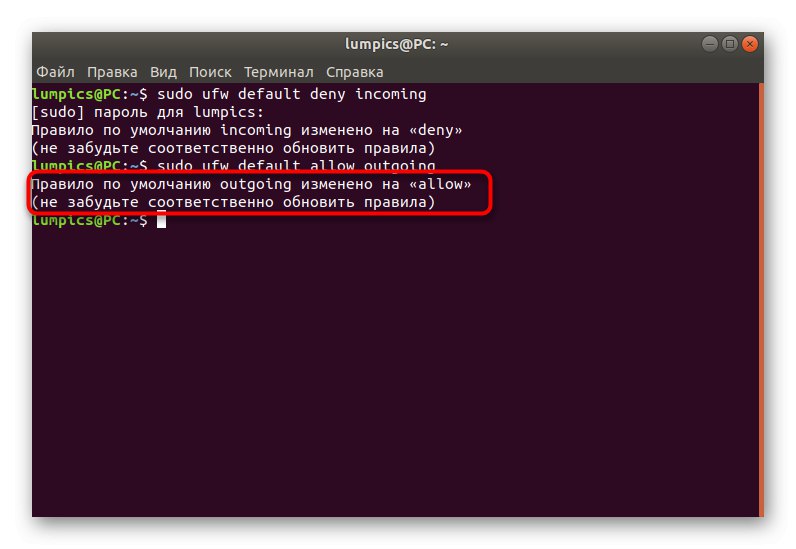

- Съответно ще трябва да зададете втора команда, която ще позволи изходящи връзки. Изглежда така:

sudo ufw по подразбиране позволява изходящи. - За пореден път се появява съобщение, че правилото е приложено

Сега не е нужно да се притеснявате, че всички неизвестни входящи опити за свързване ще успеят и някой ще може да осъществи достъп до вашата мрежа. Ако няма да блокирате абсолютно всички входящи опити за свързване, пропуснете горното правило и продължете към създаването на ваше собствено, след като сте проучили подробно следващата стъпка.

Стъпка 4: Добавете свои собствени правила за защитна стена

Правилата на защитната стена са основната конфигурируема опция, за която потребителите използват UFW. Използвайки инструмента OpenSSH като пример, сега ще разгледаме пример за разрешение за достъп и също така не забравяме за блокирането от портове. Първо, трябва да запомните допълнителните синтаксисни команди, отговорни за добавяне на правила:

ufw разреши име на услугаufw позволи портufw позволяват порт / протокол

След това можете спокойно да започнете да създавате разрешителни или да откажете правила. Нека да разгледаме всеки тип политика по ред.

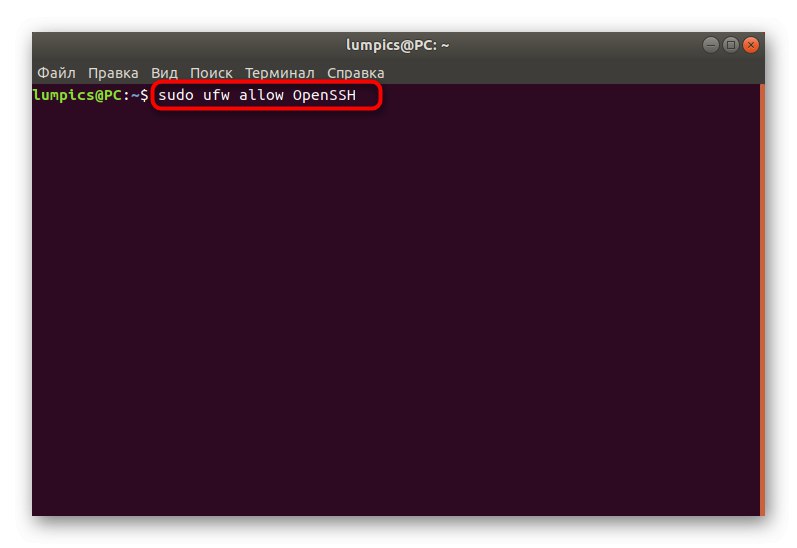

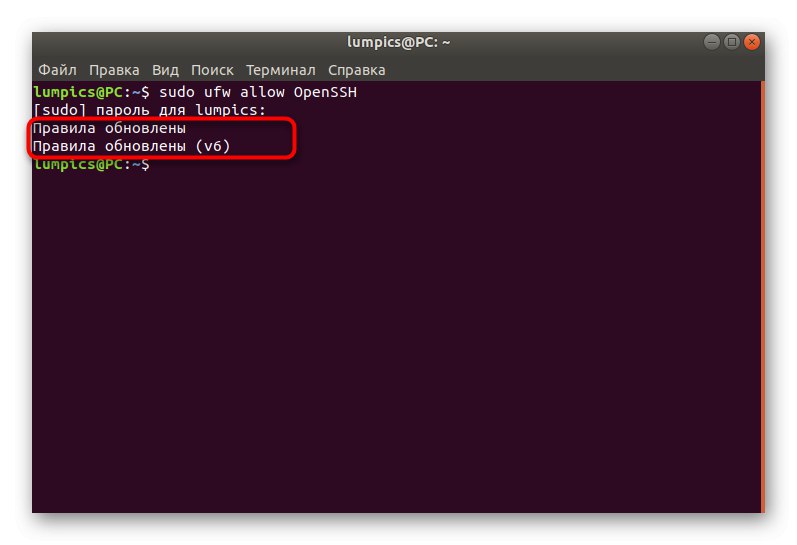

- Използвайте

sudo ufw позволяват OpenSSHза да отворите достъп до портовете на услугата. - Ще бъдете уведомени, че правилата са актуализирани.

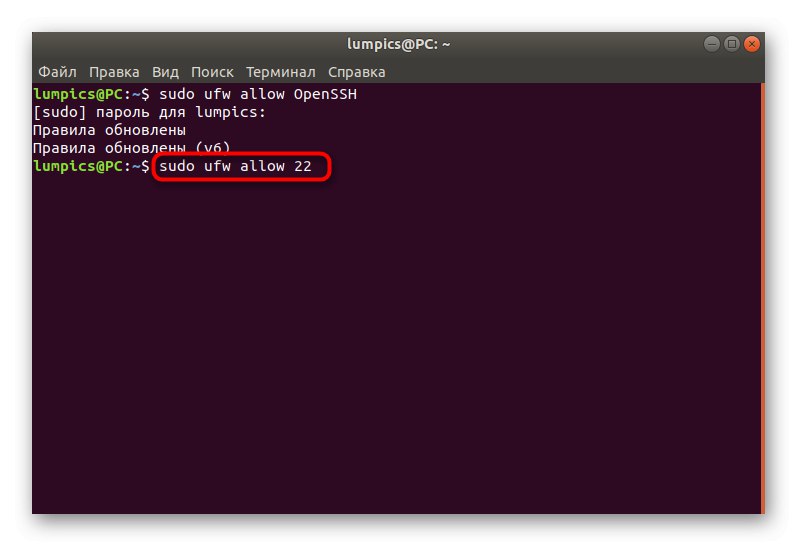

- Можете също така да отворите достъп, като посочите порт, а не име на услуга, което изглежда така:

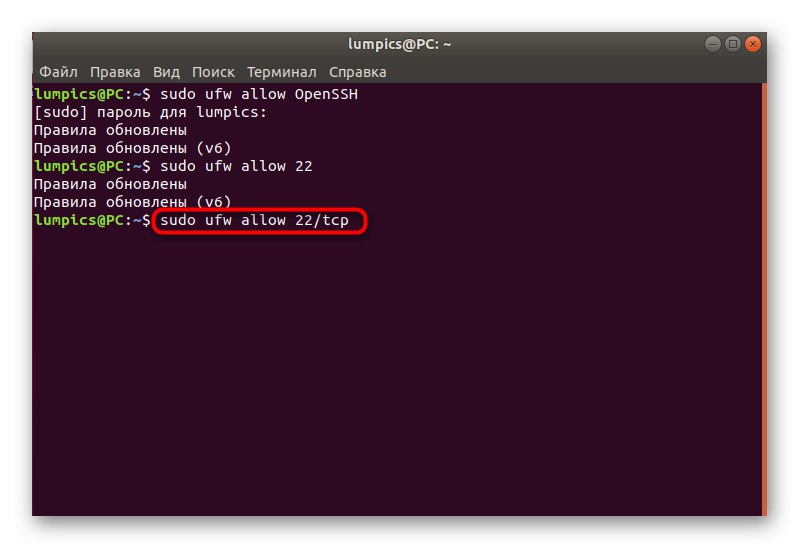

sudo ufw позволяват 22. - Същото се случва и с порта / протокола -

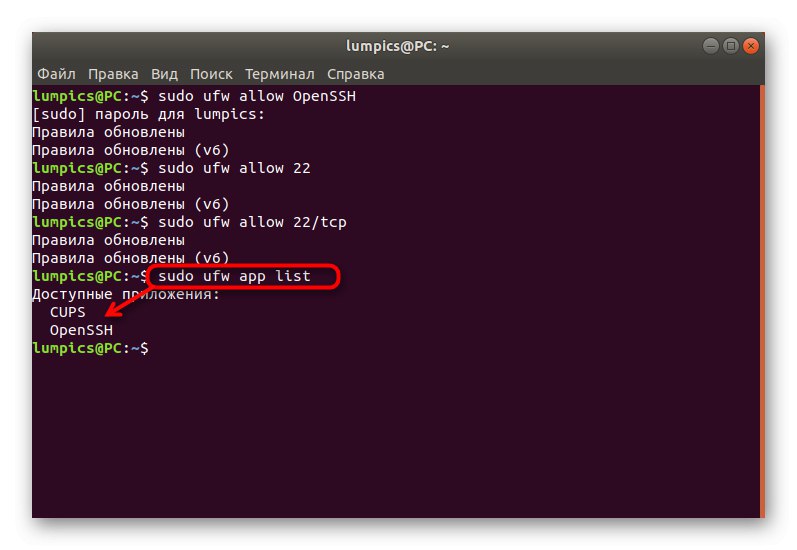

sudo ufw позволяват 22 / tcp. - След добавяне на правилата проверете списъка с наличните приложения, като въведете

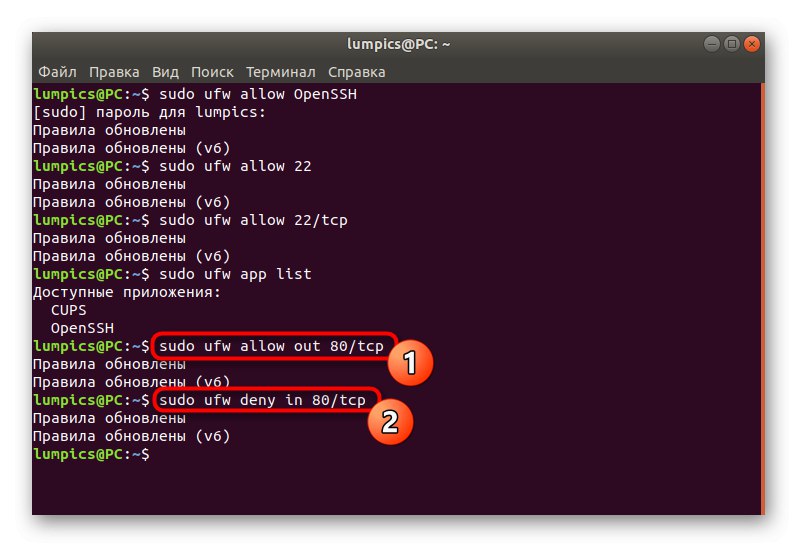

sudo ufw списък с приложения... Ако всичко е приложено успешно, необходимата услуга ще бъде показана в един от следващите редове. - Що се отнася до разрешаването и забраната на предаването на трафик по портове, това се прави чрез въвеждане на синтаксиса

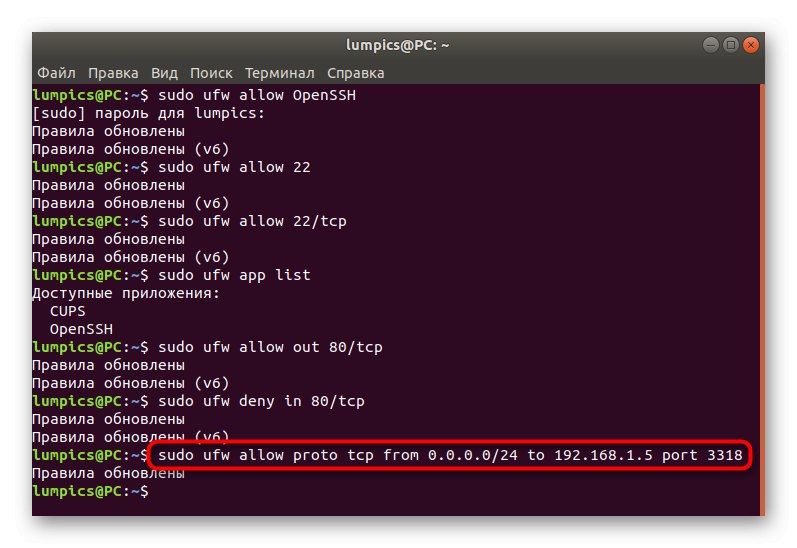

ufw позволи посока порт... На екранната снимка по-долу виждате пример за разрешаване на изходящ трафик по порт (sudo ufw позволяват 80 / tcp), както и забранителна политика в същата посока във входящата посока (sudo ufw отрича в 80 / tcp). - Ако се интересувате от пример за добавяне на политика чрез въвеждане на по-широк синтаксис, използвайте примера

ufw позволяват протокол протокол от source_ip до destination_ip порт destination_port.

Стъпка 5: задаване на лимитни правила

Преместихме темата за определяне на лимитни правила на отделен етап, тъй като трябва да говорим за това по-подробно. Това правило ограничава броя на свързаните IP адреси до един порт. Най-очевидното използване на тази опция е да се предпази от атаки с груба сила. Стандартната политика се инсталира, както следва:

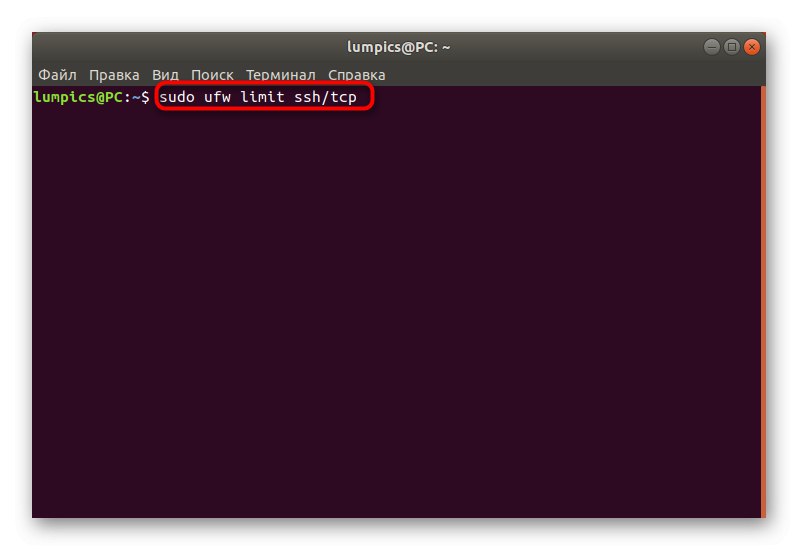

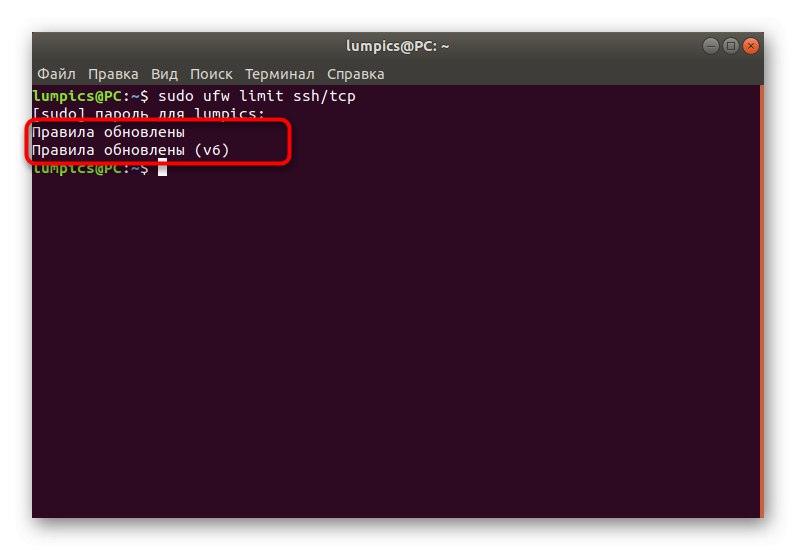

- В конзолата пишете

sudo ufw limit ssh / tcpи кликнете върху Въведете. - Въведете паролата за вашия акаунт на суперпотребител.

- Ще бъдете уведомени, че актуализацията на правилата е била успешна.

По същия начин се задават политики за ограничаване на други приложения. За това използвайте име на услуга, порт или порт / протокол.

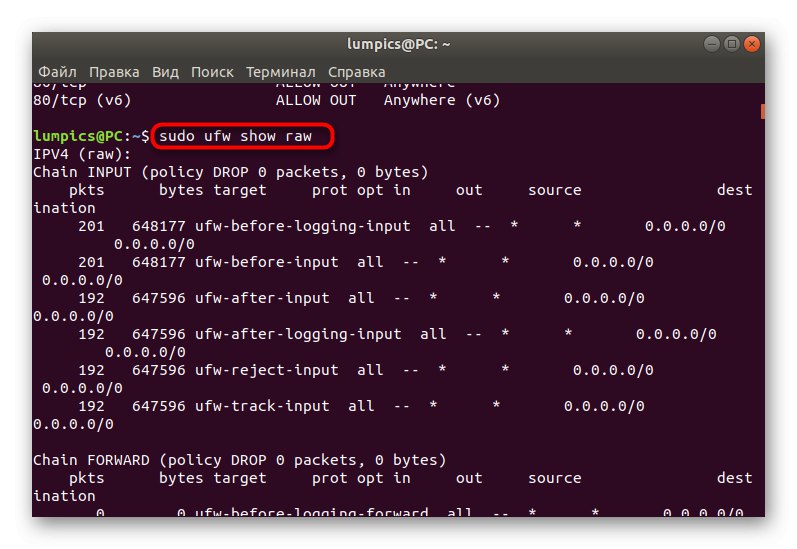

Стъпка 6: Преглед на състоянието на UFW

Понякога потребителят трябва да види текущото състояние на защитната стена, не само по отношение на активността, но и установените правила. За това има отделна команда, за която говорихме по-рано и сега ще я разгледаме по-подробно.

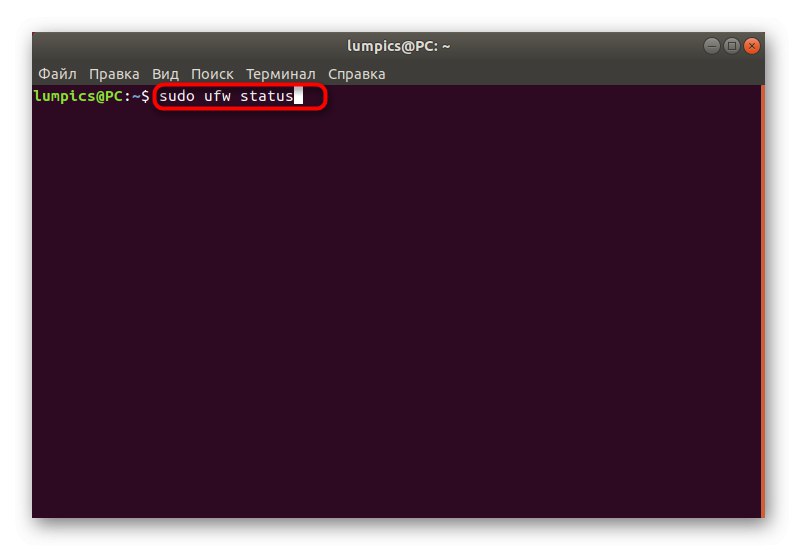

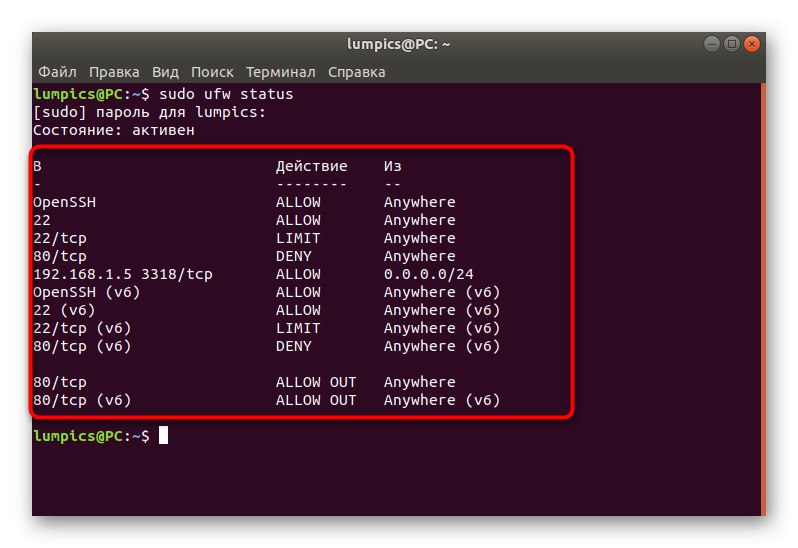

- Регистрирам

sudo ufw статусза да получите стандартна информация. - Всички инсталирани политики по адреси, протоколи и имена на услуги ще се показват в нови редове. Действията и указанията са показани вдясно.

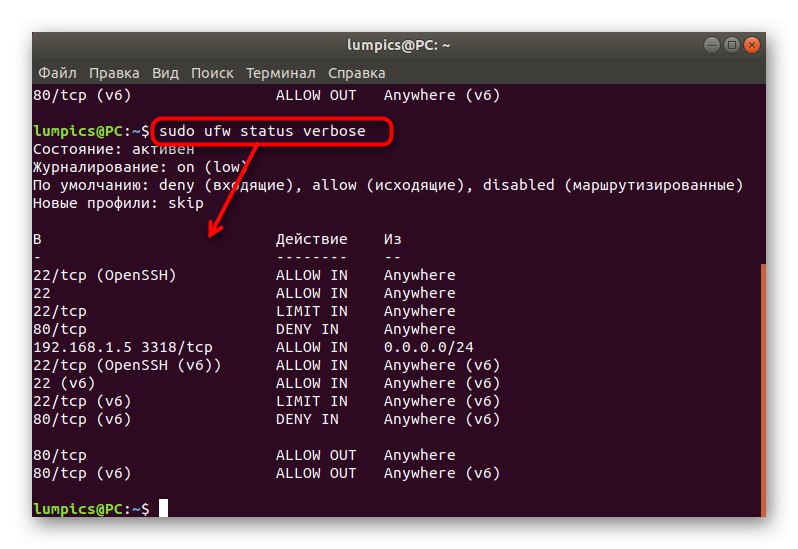

- По-подробна информация се показва при използване на допълнителен аргумент и командата става

sudo ufw статус многословен. - Извежда се списък на всички правила във форма, неразбираема за начинаещи потребители

sudo ufw show raw.

Има и други опции, които показват конкретна информация за съществуващите правила и състоянието на защитната стена. Нека да разгледаме набързо всички тях:

-

суров- показва всички активни правила, използвайки iptables формат на презентация. -

вградени- включва само правила, добавени по подразбиране. -

преди правила- Показва политиките, които се изпълняват преди приемане на пакет от външен източник. -

потребителски правила- съответно показва политиките, добавени от потребителя. -

след-правила- същото като предишните правила, но включва само тези правила, които се активират след приемане на пакетите. -

правила за регистрация- показва информация за събития, които се записват в дневника. -

слушане- използва се за преглед на активни (слушащи) портове. -

добавен- използва се при преглед на новодобавени правила.

В момента, в който се нуждаете, можете да използвате някоя от тези опции, за да получите информацията, която искате, и да я използвате за свои собствени цели.

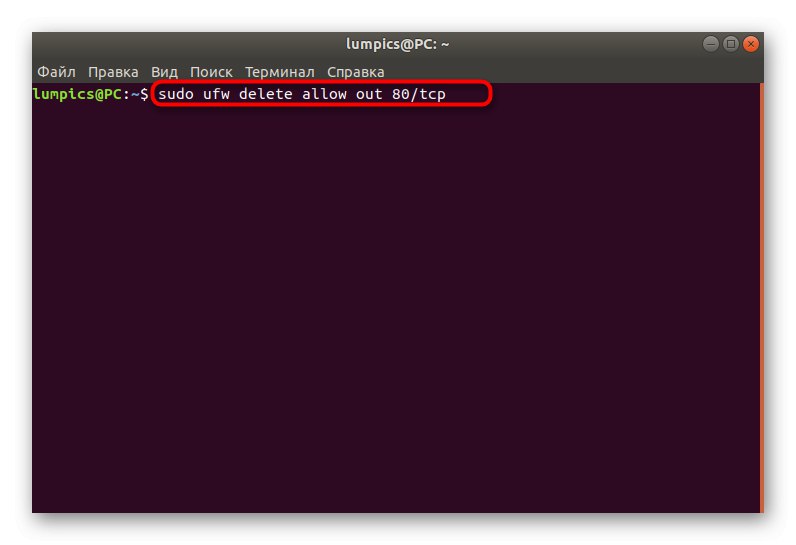

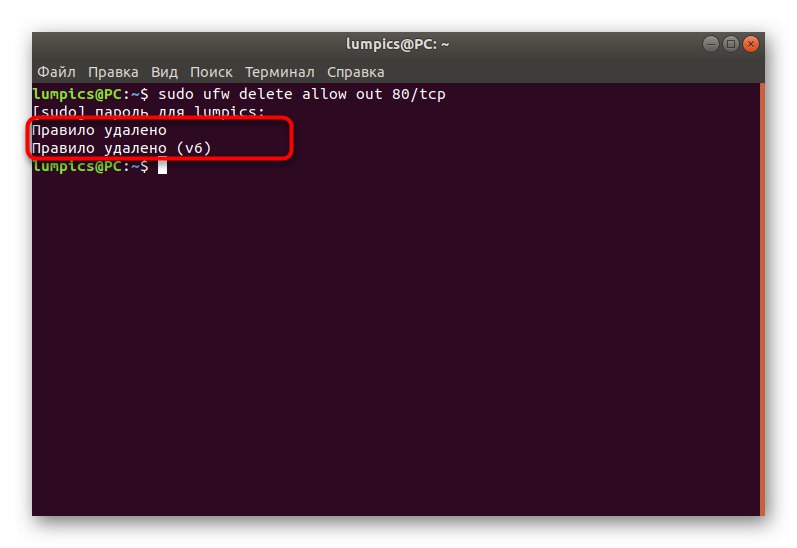

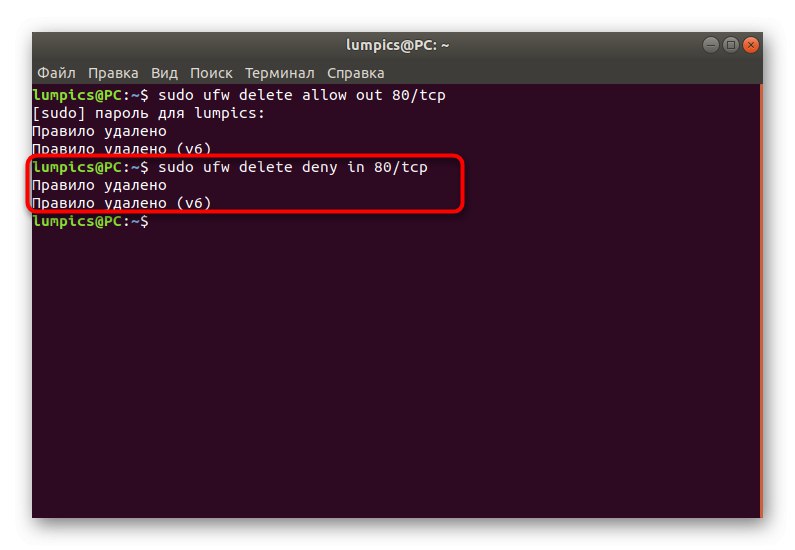

Стъпка 7: Изтриване на съществуващи правила

Някои потребители, след като са получили необходимата информация за съществуващите правила, искат да изтрият някои от тях, за да установят връзка или да зададат нови политики. Разглежданата защитна стена ви позволява да направите това във всеки наличен момент, което се прави, както следва:

- Вмъкване на команда

sudo ufw delete изпуска 80 / tcp... Той автоматично ще премахне правилото, позволяващо изходящи връзки на порт / протокол 80 / tcp. - Ще бъдете уведомени, че правилото е успешно премахнато както за IPv4, така и за IPv6.

- Същото се отнася и за блокиране на връзки, например,

sudo ufw изтриване отказва в 80 / tcp.

Използвайте опциите за състояние на изглед, за да копирате необходимите правила и да ги изтриете точно както е показано в примера.

Стъпка 8: активирайте регистрирането

Последната стъпка от днешната статия включва активиране на опция, която автоматично ще запазва информация за поведението на UFW от време на време в отделен файл. Не е необходимо за всички потребители, но се използва, както следва:

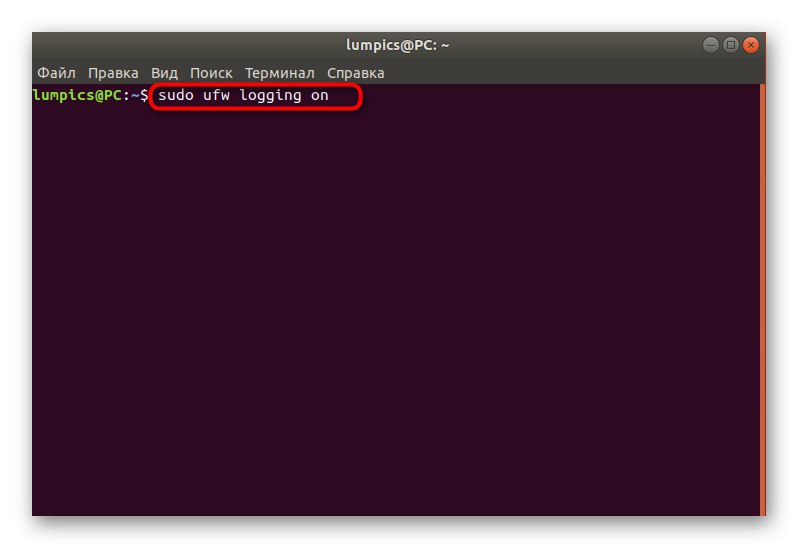

- Пишете

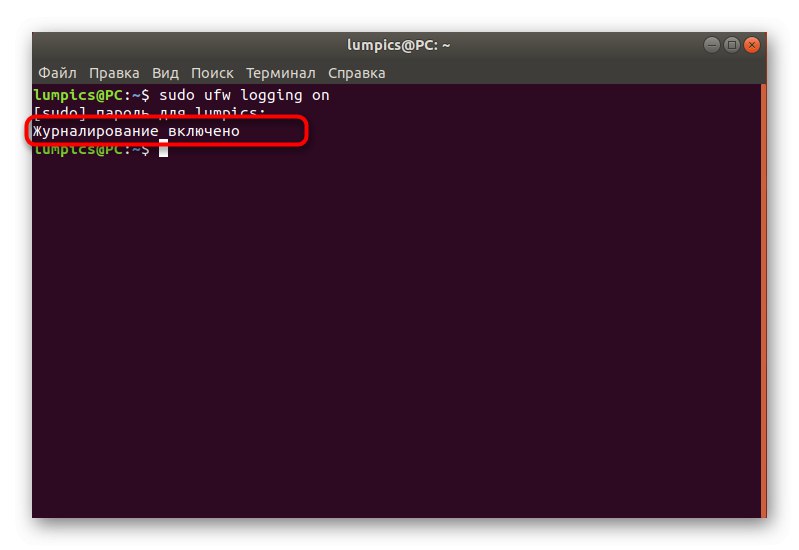

sudo ufw влизанеи натиснете Въведете. - Изчакайте известието, че дневникът вече ще бъде запазен.

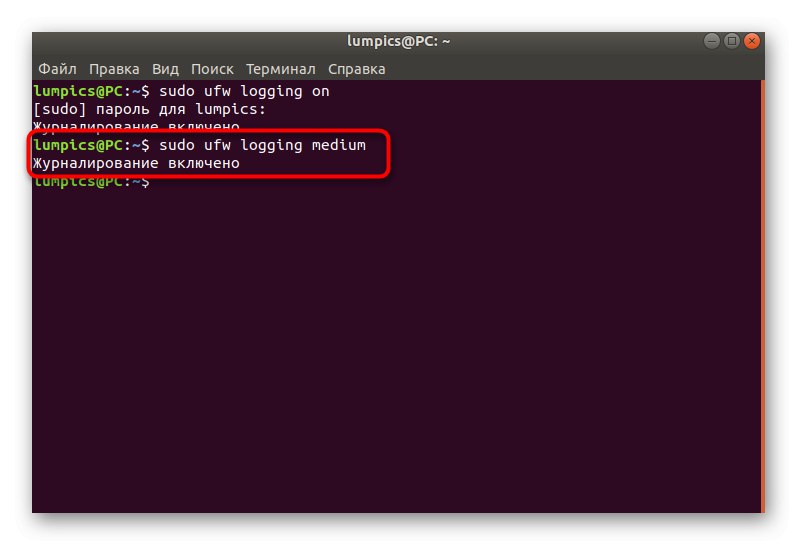

- Можете да използвате и друга опция, например

sudo ufw носител за регистрация... Все още има ниско (съхранява само информация за блокирани пакети) и Високо (запазва цялата информация). Средната опция регистрира блокирани и разрешени пакети.

По-горе научихте цели осем стъпки, които се използват за конфигуриране на защитната стена UFW в операционната система Ubuntu. Както можете да видите, това е много проста защитна стена, която ще подхожда дори на начинаещи потребители поради лекотата на овладяване на синтаксиса. UFW все още може да се нарече добър заместител на стандартните iptables, ако не ви харесва.