Инсталирайте OpenVPN в Ubuntu

Някои потребители се интересуват от създаването на частна виртуална мрежа между два компютъра. Осигурява задачата с помощта на VPN технологията (Virtual Private Network). Връзката се осъществява чрез отворени или затворени помощни програми и програми. След успешно инсталиране и конфигуриране на всички компоненти, процедурата може да се счита за завършена, а връзката - сигурна. Освен това бихме искали да обсъдим подробно прилагането на разглежданата технология чрез OpenVPN клиента в операционната система на базата на ядрото на Linux.

Съдържанието

Инсталирайте OpenVPN в Linux

Тъй като повечето потребители използват Ubuntu-базирани дистрибуции, днес инструкциите ще се основават на тези версии. В други случаи основната разлика в инсталацията и конфигурацията на OpenVPN няма да забележите, освен ако не трябва да следвате синтаксиса на дистрибуцията, за който можете да прочетете в официалната документация на вашата система. Предлагаме ви да се запознаете с целия процес стъпка по стъпка, за да разберете подробно всяко действие.

Не забравяйте да имате предвид, че работата на OpenVPN се осъществява чрез два възела (компютър или сървър), което означава, че инсталацията и конфигурацията се прилагат за всички участници в връзката. Следващият ни урок ще се фокусира върху работата с два източника.

Стъпка 1: Инсталирайте OpenVPN

Разбира се, трябва да започнете, като добавите всички необходими библиотеки към компютрите. Подгответе се за факта, че за изпълнение на задачата ще се използва изключително вградена в операционната система "Терминал" .

- Отворете менюто и стартирайте конзолата. Можете също да направите това, като натиснете клавишната комбинация Ctrl + Alt + T.

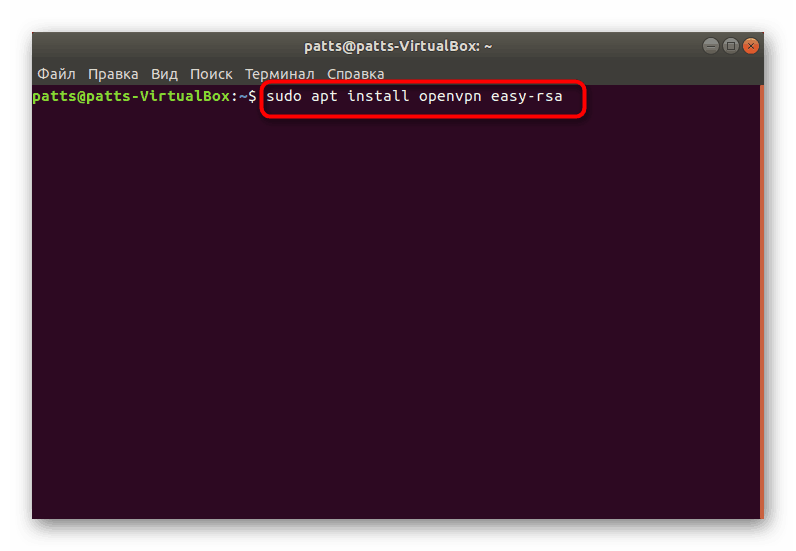

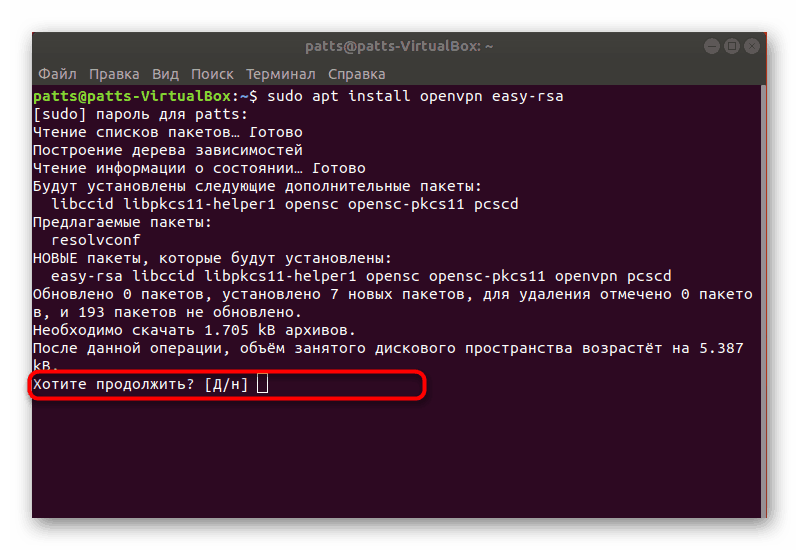

- Регистрирайте

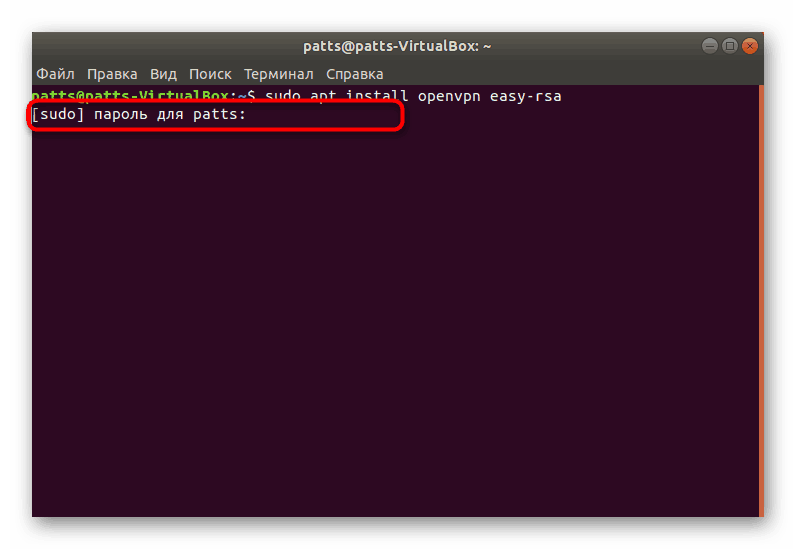

sudo apt install openvpn easy-rsaда инсталирате всички необходими хранилища. След въвеждане натиснете Enter . - Посочете паролата за профила на суперпотребителя. Символи при въвеждане не се показват в полето.

- Потвърдете добавянето на нови файлове, като изберете подходящата опция.

Преминете към следващата стъпка само когато инсталацията се извършва на двете устройства.

Стъпка 2: Създаване и конфигуриране на сертифициращ орган

Центърът за спецификации е отговорен за проверка на публичните ключове и осигурява силно кодиране. Тя се създава на устройството, към което по-късно ще се свържат други потребители, така че отворете конзолата на желания компютър и изпълнете следните стъпки:

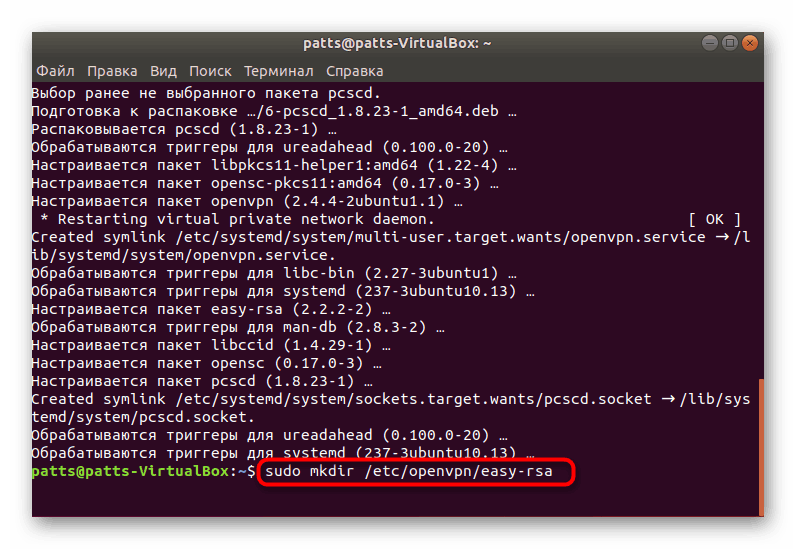

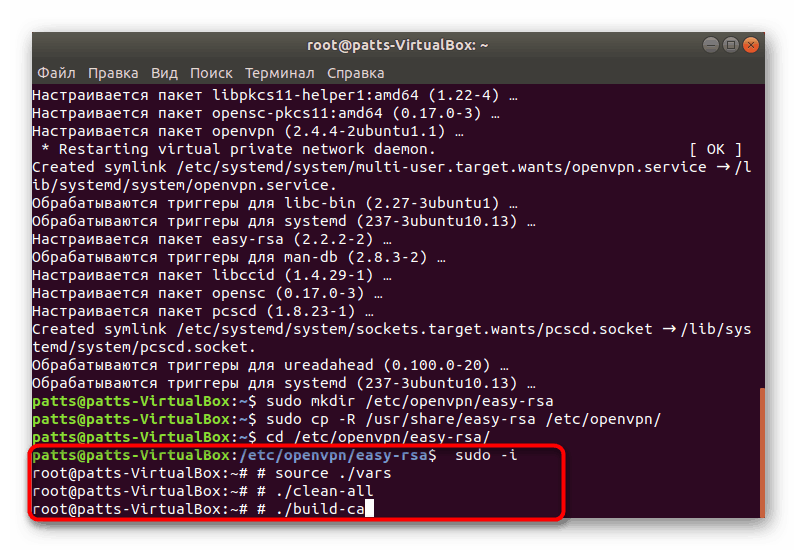

- Първо се създава папка за съхраняване на всички ключове. Можете да го поставите навсякъде, но е по-добре да намерите безопасно място. Използвайте

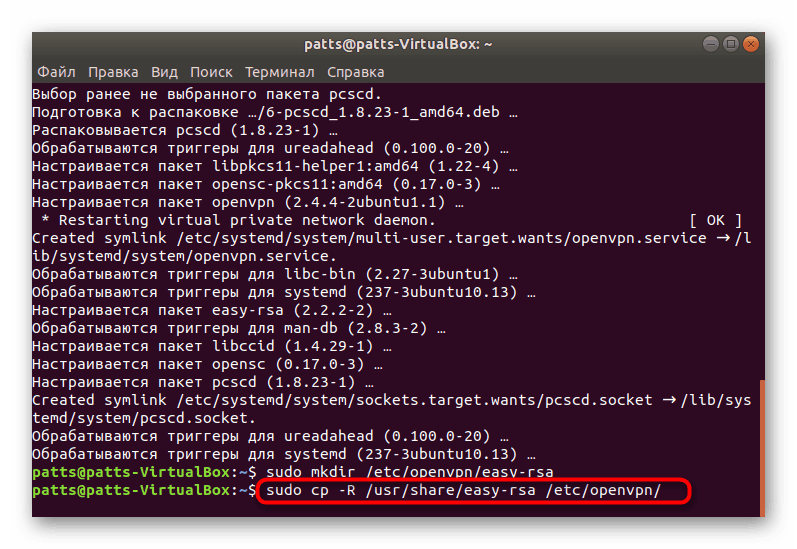

sudo mkdir /etc/openvpn/easy-rsa, където / etc / openvpn / easy-rsa е мястото за създаване на директорията. - По-нататък в тази папка е необходимо да се поставят скриптове за добавяне на easy-rsa и това става чрез

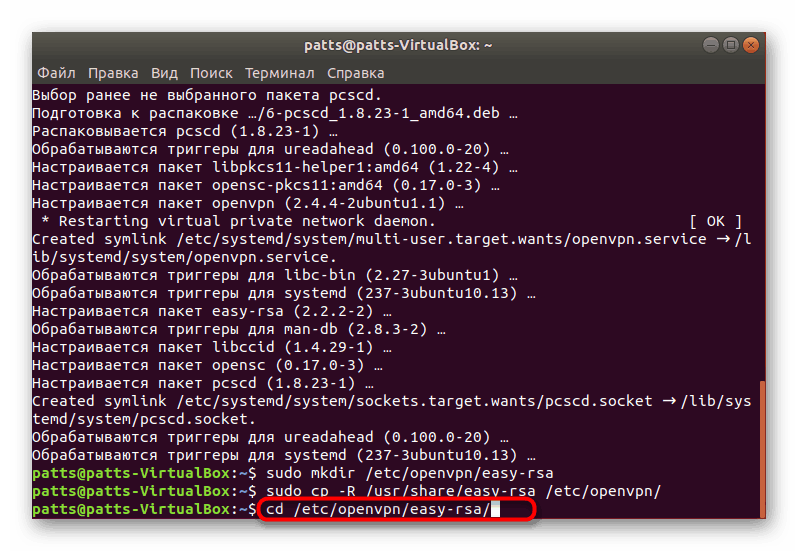

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - В готовата директория се създава сертификационен център. Първо отидете в тази папка

cd /etc/openvpn/easy-rsa/. - След това поставете следната команда в полето:

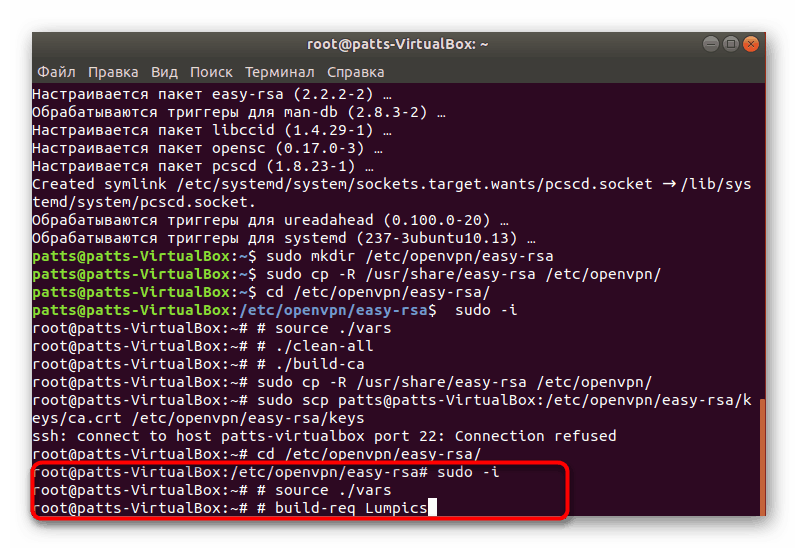

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Докато сървърният компютър може да бъде оставен сам и да се премести на клиентски устройства.

Стъпка 3: Конфигуриране на клиентски сертификати

Инструкцията, която ще ви бъде позната по-долу, ще трябва да се проведе на всеки клиентски компютър, за да се организира правилно функционираща сигурна връзка.

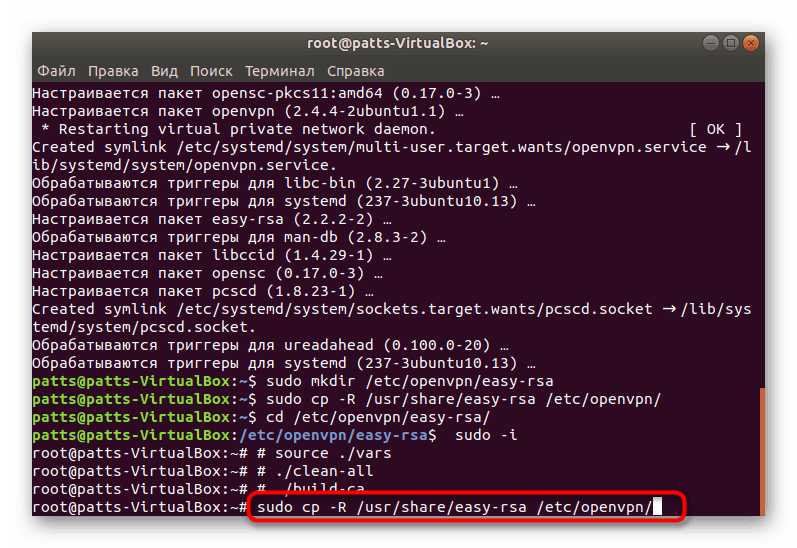

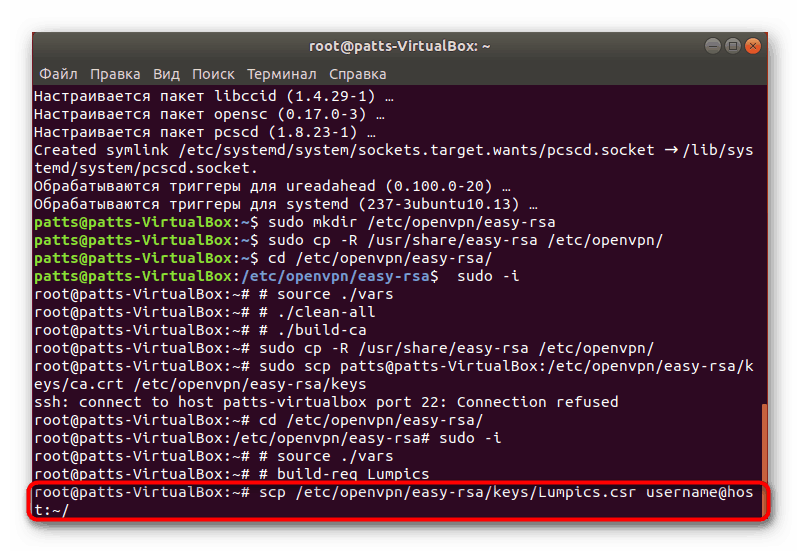

- Отворете конзолата и въведете

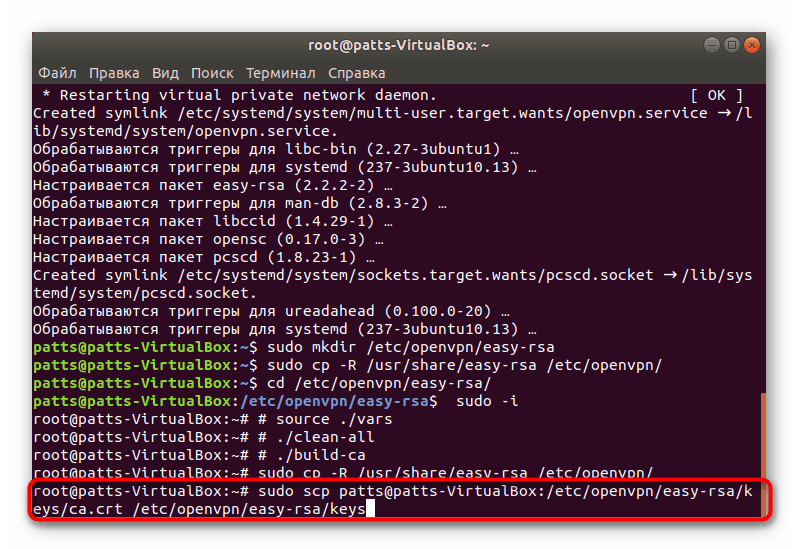

sudo cp -R /usr/share/easy-rsa /etc/openvpn/да копирате всички необходими скриптове на инструменти. - По-рано на сървъра беше създаден отделен файл със сертификати. Сега тя трябва да бъде копирана и поставена в папката с другите компоненти. Най-лесният начин да направите това е чрез

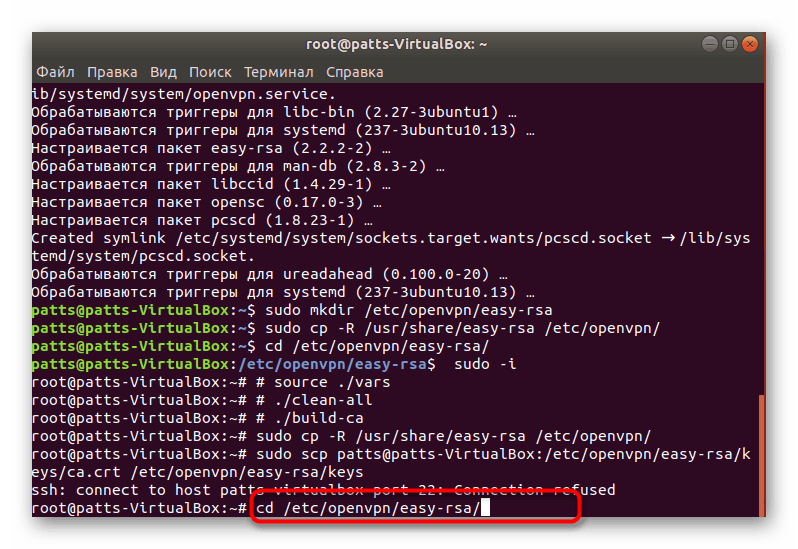

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, където username @ host е адресът на оборудването, от което се изтегля. - Остава само да се създаде личен таен ключ, така че в бъдеще да бъде свързан чрез него. Направете това, като отидете в папката за съхранение на

cd /etc/openvpn/easy-rsa/scripts. - За да създадете файл, използвайте командата:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Създаване на частен ключ на клиентския компютър на Ubuntu]()

soringpcrepair.com в този случай определеното име на файл. Генерираният ключ трябва задължително да бъде в същата директория с другите ключове.

- Остава само да изпратите готовият ключ за достъп до сървърното устройство, за да удостоверите връзката си. Това се прави с помощта на същата команда, чрез която е направено изтеглянето. Трябва да въведете

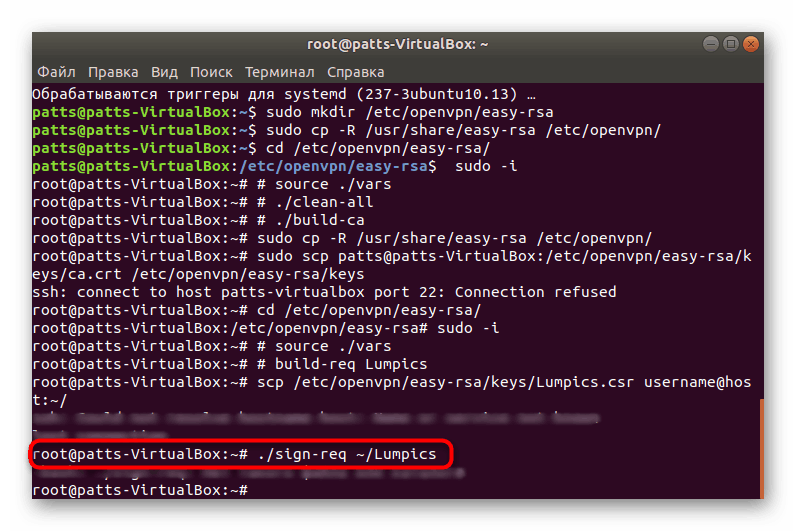

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, където username @ host е името на компютъра, който ще бъде изпратен, и soringpcrepair.com .csr - името на файла с ключа. - На сървърния компютър потвърдете ключа чрез

./sign-req ~/soringpcrepair.com където soringpcrepair.com - име на файла. След това върнете документа обратно презsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

Това е краят на цялата предварителна работа, остава само да приведе OpenVPN в нормално състояние и да започнете да използвате лична шифрована връзка с един или няколко клиента.

Стъпка 4: Конфигурирайте OpenVPN

Следното ръководство ще се прилага както за клиента, така и за сървъра. Ще разделим всичко с действия и ще ви предупредим за промени в машините, така че просто трябва да следвате инструкциите.

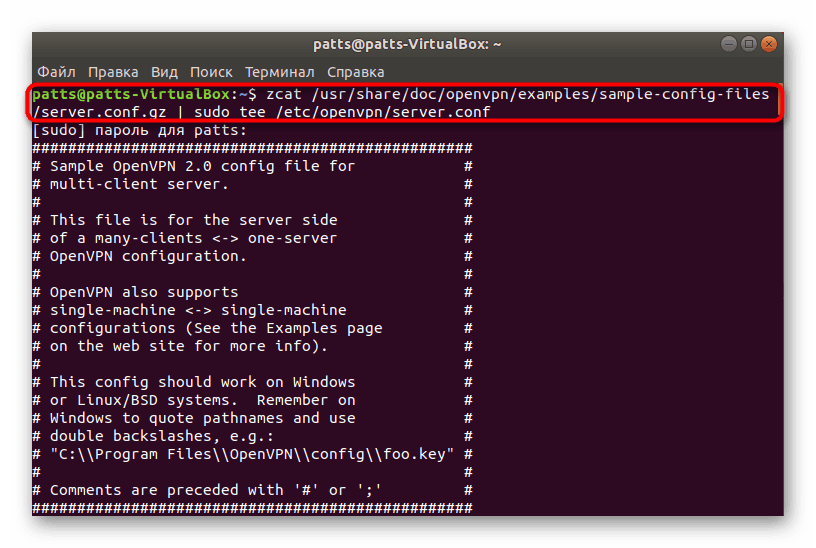

- Първо, създайте конфигурационен файл на сървъра с помощта на

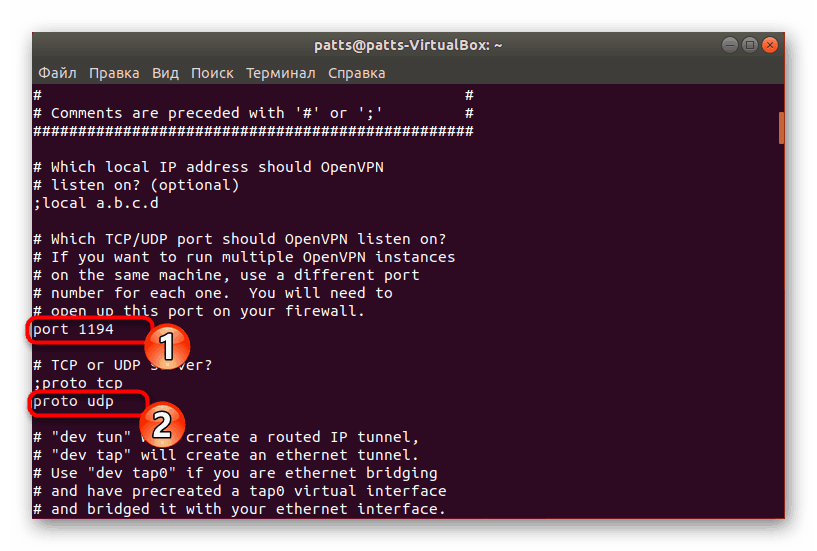

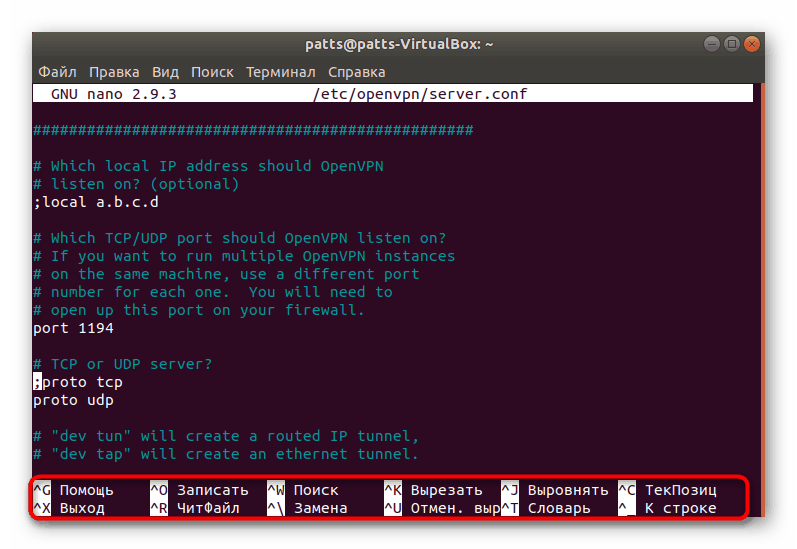

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Когато конфигурирате клиентски устройства, този файл също ще трябва да се създаде отделно. - Прочетете стандартните стойности. Както виждате, портът и протоколът са същите като стандартните, но няма допълнителни параметри.

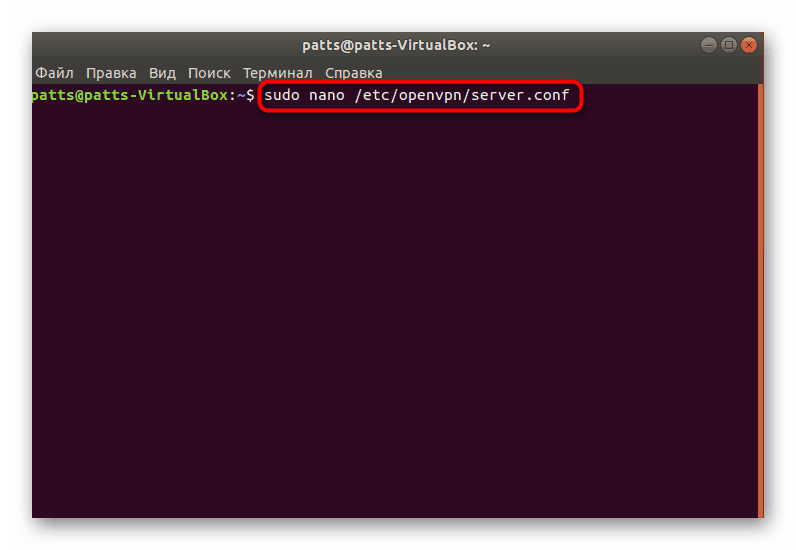

- Стартирайте създадения конфигурационен файл чрез

sudo nano /etc/openvpn/server.conf. - Няма да навлизаме в подробности за промяна на всички стойности, тъй като в някои случаи те са индивидуални, но стандартните линии във файла трябва да присъстват, но подобна картина изглежда така:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtСлед като всички промени бъдат завършени, запазете настройките и затворете файла.

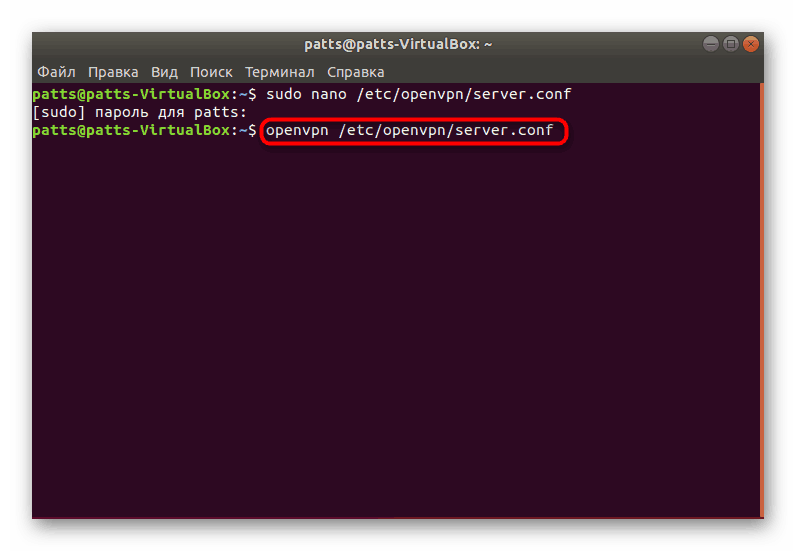

- Работата със сървърната част е завършена. Стартирайте OpenVPN чрез създадения конфигурационен файл

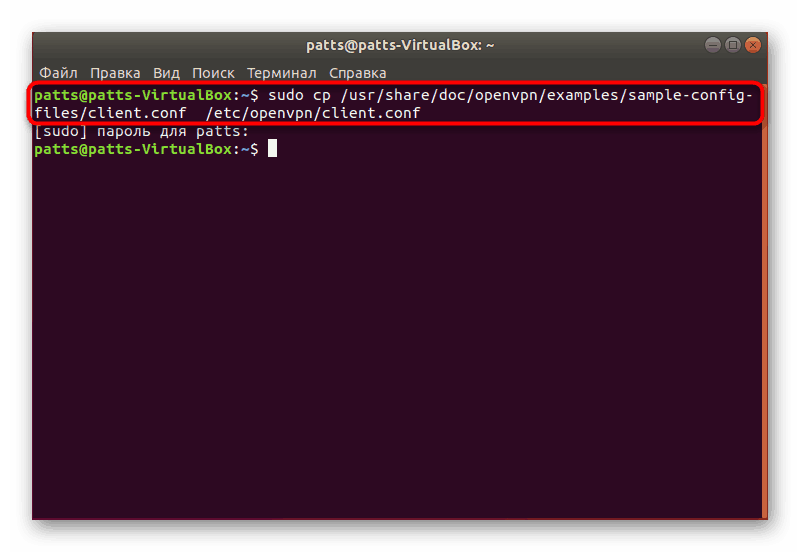

openvpn /etc/openvpn/server.conf. - Сега ще стартираме клиентски устройства. Както вече споменахме, конфигурационният файл се създава и тук, но този път той не се разопакова, така че командата изглежда така:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Стартирайте файла по същия начин, както е показано по-горе, и поставете следните редове:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Когато редактирането приключи, стартирайте OpenVPN:

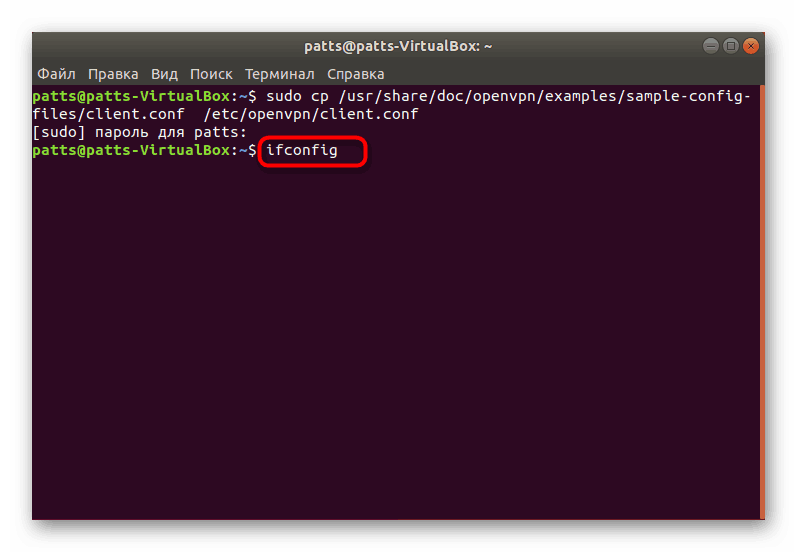

openvpn /etc/openvpn/client.conf. - Регистрирайте командата

ifconfigза да се уверите, че системата работи. Между всички показани стойности трябва да има интерфейс tun0 .

За да пренасочите трафик и отворен достъп до интернет за всички клиенти на сървърния компютър, ще трябва да активирате командите по-долу един по един.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

В днешната статия сте запознати с инсталирането и конфигурирането на OpenVPN на сървърната и клиентската страна. Съветваме ви да обърнете внимание на съобщенията, показани в "Терминал" и да проучите кодовете на грешки, ако има такива. Подобни действия ще помогнат да се избегнат допълнителни проблеми с връзката, тъй като бързото решаване на проблема предотвратява появата на други произтичащи проблеми.